Introducción a las herramientas de seguridad en la nube

La seguridad informática en la nube se refiere a un amplio conjunto de tecnologías que controlan, utilizan y protegen las aplicaciones de datos virtualizadas, su IP única, servicios e infraestructura integrada de la informática en la nube. Es una subunidad de seguridad informática, seguridad de red y más en seguridad de la información. Los problemas de seguridad están asociados con la unidad de nube. Las organizaciones usan la tecnología de la nube para diversos propósitos y cada modelo tiene características únicas. Los diversos modelos de servicio de nubes son Software como servicio, Infraestructura como servicio y Plataforma como servicio que se implementa en cualquiera de las nubes privadas, públicas, híbridas y comunitarias. Los problemas de seguridad se dividen en dos grandes categorías: los proveedores de la nube enfrentan un problema y los clientes enfrentan los otros problemas. En este artículo, discutiremos en detalle algunas de las herramientas importantes de seguridad en la nube.

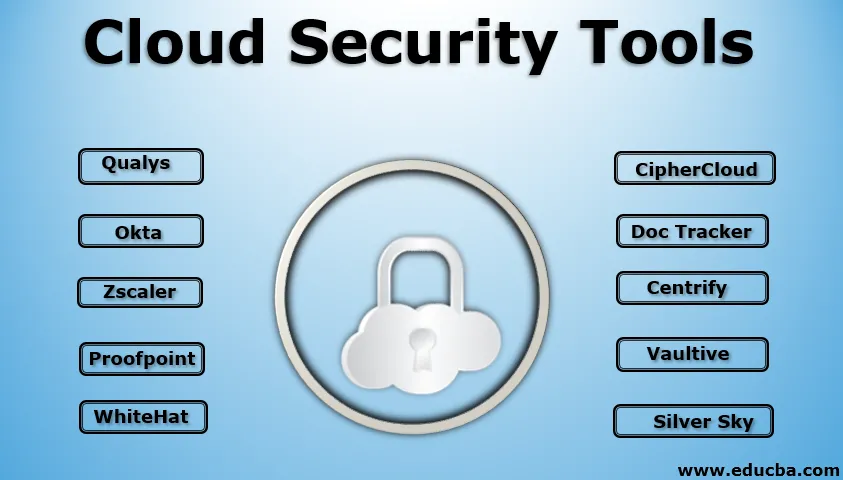

Principales herramientas de seguridad en la nube

El tamaño de la empresa no es una cuestión de seguridad. Incluso el teléfono móvil tiene muchas contraseñas y patrones de bloqueo para proteger los datos del usuario. Los piratas informáticos se distribuyen en todos los lugares para capturar los datos cada vez que hay un cortafuegos deficiente. Por lo tanto, la seguridad es la primera que se debe verificar periódicamente. Aquí hay algunas herramientas de seguridad que son prometedoras y fáciles de instalar para su sistema de hardware y software.

1. Qualys

Las herramientas de Qualys instaladas para verificar cualquier amenaza y proteger sus dispositivos y aplicaciones web y páginas web a través de soluciones en la nube. La organización analiza cualquier ataque de malware y se asegura de que nada se vea afectado por los datos o el sistema del Usuario. Si encuentra algún ataque, muestra los pasos necesarios para resolver los problemas y nuevamente escanea todas las páginas web y aplicaciones para que quede claro y funcione de manera eficiente. Qualys produce un firewall solo en la nube para proteger las páginas web de cualquier amenaza.

2. Seguridad de WhiteHat

La seguridad de WhiteHat tiene como objetivo proteger los sitios web de los usuarios desde el nivel raíz que incluye el proceso de codificación. Esta herramienta está disponible como un paquete de aplicaciones integradas con cinco aplicaciones diferentes. La primera aplicación se utiliza para proteger las páginas web y la codificación. La segunda aplicación ayuda a identificar los problemas detectados antes del lanzamiento del sitio web durante su tiempo de preproducción. Otra aplicación ayuda al usuario a verificar cualquier problema importante en el entorno en vivo. La cuarta aplicación permite al usuario acceder a las páginas web incluso a través de agujeros cuando se detecta cualquier parche. El principal actúa como un brazo de investigación y le proporciona a la alarma información actualizada sobre la red de seguridad del usuario.

3. Okta

Okta se enfoca en la gestión de identidad sobre el inicio de sesión de cualquier persona y cuál es la razón detrás de su inicio de sesión. Ya tiene las bases de datos de los empleados que inician sesión diariamente para verificaciones de salud básicas y verificaciones de rendimiento, luego tiene los detalles de clientes, proveedores de servicios en la nube y clientes externos. Conoce a las personas que trabajan en el backends y el acceso a las personas orientado hacia adelante. Ayuda al usuario a administrar las aplicaciones que incluye aplicaciones de Google, salesforce, workday, Microsoft office suite 365. También puede rastrear acuerdos de privacidad de datos, botones de inicio de sesión y paneles de inicio de sesión.

4. Punto de prueba

Un Proofpoint es una herramienta que se centra solo en el correo electrónico que se genera automáticamente a partir del agujero de la semana a través de los sistemas, que es un lugar fácil para que ingresen los piratas informáticos. Evita no solo los datos entrantes, sino que también garantiza cada unidad de datos saliente. Ayuda en la prevención de la pérdida de datos. También funciona en el cifrado y descifrado de manejo de datos y flujo de datos.

5. Zscaler

Es el producto para la red directa de la nube que se aplica para una implementación rentable y fácil que los métodos de seguridad antiguos. El producto de la compañía Zscaler protege los sistemas de ataques de amenazas avanzadas al monitorear y controlar el tráfico que ingresa y sale de la red del usuario que actúa como un puesto de control. También asegura y monitorea el teléfono móvil con un panel especial de aplicaciones móviles en línea.

6. CipherCloud

CipherCloud es una aplicación que se utiliza para proteger todos los demás servicios y productos, como las aplicaciones de Google, los servicios web de Amazon, Chatter, Office 365. Asegura la protección de los datos mediante encriptación, monitoreo de tráfico regularizado y análisis antivirus.

7. Doc Tracker

Doc Tracker está presente en la parte superior de la capa de seguridad que comparte los archivos de Box y Office 365. El usuario debe aplicar una capa de seguridad en la parte superior de los archivos, si se olvida de hacerlo, cualquiera puede leerlo, editarlo y controlarlo. eso. Doc Tracker se enfoca para prevenir los documentos de este tipo de escenario. Permite al usuario saber acerca de la otra persona que va a acceder al archivo que se comparte. Si intenta manejar aparte de sus límites, el usuario puede volver a tomar el archivo haciendo clic en "compartir"

8. Centrificar

Centrify tiene como objetivo la gestión de identidades en varias aplicaciones y dispositivos. El objetivo principal es hacer que los usuarios, empleadores y clientes se vean como un área central para ser vistos y accedidos a través de las políticas de la compañía. Da una alarma cuando una persona intenta iniciar sesión desde un software en la nube o aplicaciones en la nube. Es un producto especial que funciona para Samsung Knox que ha agregado la función de software de protección. Este producto permite el único proceso de inicio de sesión.

9. Vaultive

Vaultive actúa como un proxy de red transparente que se encuentra entre el ciberespacio y la red sin ningún equipo de prefacio. Antes de usar los servidores basados en la nube, no espere que la compañía brinde la seguridad completa para los archivos y datos del usuario, en lugar de practicar proteger sus propios datos mediante encriptación antes de que ingresen a los servidores. Vaultive encripta todos los datos salientes de Office 365 antes de que entren en las redes y aplicaciones

10. Silver Sky

Debe ser un usuario de ventanilla única para la seguridad basada en la nube. Proporciona monitoreo de correo electrónico y protección de red. Promueve que el usuario se convierta en cliente del acuerdo HIPAA y PCI. Este importante cliente regula las políticas de la compañía y la información de atención médica y los pagos en línea de una empresa al proporcionar sistemas de seguridad sólidos de múltiples capas.

Conclusión

Es por eso que la seguridad como servicio debe implementarse y utilizarse de manera efectiva en toda la red para evitar cualquier fuga de datos, pérdida de datos y captura de datos por parte de piratas informáticos.

Artículos recomendados

Esta es una guía de las herramientas de seguridad en la nube. Aquí discutimos las diferentes herramientas de seguridad en la nube que son prometedoras y fáciles de instalar en su sistema de hardware y software. También puede consultar nuestros otros artículos relacionados para obtener más información.

- Problemas de seguridad de IoT

- Herramientas gratuitas de análisis de datos

- Principios de seguridad cibernética

- Herramientas de prueba de regresión

- Dispositivos de firewall

- Tipos de cifrado

- Tipos de computación en la nube