Introducción al ransomware

¿Alguna vez has encontrado el término "rescate"? El rescate suele ser una gran suma de dinero exigido a cambio de alguien o algo. Se usa comúnmente en casos de secuestro donde el secuestrador exige un rescate a cambio del rehén.

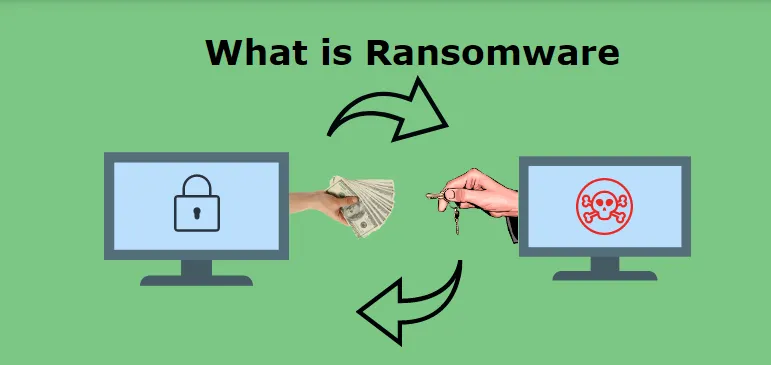

El ransomware o como se podría llamar "malware de rescate" no es diferente. Es un tipo de malware que bloquea el acceso de uno a los recursos de su propio sistema o amenaza con hacer públicos los datos confidenciales de las víctimas si no se paga un rescate. Sus raíces se remontan a finales de la década de 1980. El primer malware de este tipo fue escrito por Joseph Popp en 1989 y se conocía con el nombre de "PC Cyborg".

Sin embargo, en aquel entonces el ransomware no era una gran amenaza, ya que cualquier persona con un conocimiento decente de las computadoras podría revertir fácilmente el malware y solucionar el problema. Con el tiempo, el ransomware ha evolucionado a una etapa en la que no se puede revertir sin obtener la clave de descifrado.

¿Cómo funciona el ransomware?

- La criptografía desempeña un papel vital en el funcionamiento del ransomware. En una nota más precisa, es Cryptovirology, una rama de la criptografía que se especializa en el diseño de software malicioso. La criptovirología utiliza funciones de criptografía para cifrar y descifrar datos con la ayuda de claves. El ransomware encripta los datos de las víctimas haciéndolas ilegibles, por lo tanto inutilizables y corruptas. Luego exige un rescate a cambio de la clave que puede descifrar sus datos y hacerlos utilizables una vez más.

- Esta técnica es bien conocida por el nombre de "extorsión criptoviral". Descifrar los datos afectados sin la clave de descifrado es imposible en este caso. Se exigen rescates en forma de monedas digitales como las criptomonedas, por ejemplo, bitcoins para ayudar a garantizar que las transacciones sigan siendo imposibles de rastrear. Los autores aprovechan este procedimiento de cambio de moneda para evitar ser rastreados.

¿Cómo puede infectar mi sistema el ransomware?

El ransomware generalmente se propaga a través de interacciones humanas con Internet a través de un navegador. Podría disfrazarse como archivos adjuntos o enlaces en un correo electrónico en el que un usuario podría hacer clic por pura curiosidad. También podría ser parte de un anuncio en línea o enlaces en un sitio web que conduciría a un sitio web malicioso o descargaría el malware en el sistema de uno con el pretexto de descargar otro archivo que la víctima encontraría útil.

Sin embargo, ha habido casos en los que el ransomware pudo navegar de un sistema a otro sin intervención humana. Por ejemplo, el ransomware "WannaCry" que creó estragos a principios de 2017 había infectado hasta 200, 000 computadoras en 150 países.

Tipos / Tipos de ransomware

Aquí hay algunos tipos / tipos nuevos de Ransomware que debe tener en cuenta:

1. CryptoLocker

Este ransomware está dirigido a sistemas operativos que se ejecutan en Microsoft Windows. Migraría como archivos adjuntos por correo electrónico. Estuvo muy activo durante un breve período desde el 5 de septiembre de 2013 hasta finales de mayo de 2014. Sin embargo, en este breve período de tiempo, se creía que se había extorsionado a las víctimas por un total de $ 3 millones de dólares. Aunque se retiró en mayo de 2014, se proporciona como la base de muchos más ransomware futuros que están por llegar en el mercado, como CryptoWall, Torrent Locker, etc.

2. rompecabezas

Desarrollado inicialmente en 2016 se conocía como el "BitcoinBlackmailer". Cifra los datos y procede eliminándolos a intervalos regulares a menos que se pague el rescate. Se proporciona una hora a la víctima para el pago del rescate. El primer archivo se elimina después de esta hora inicial si no se recibe el rescate. Aquí adelante, el número de archivos eliminados aumenta exponencialmente al no recibir el rescate reclamado. La víctima tiene un máximo de 72 horas para pagar el rescate y luego se eliminan todos los archivos.

3. Petya

Ataca directamente el mecanismo de arranque de la computadora corrompiendo el registro de arranque maestro y ejecutando una carga útil que impide que el sistema arranque. Este ransomware se dirige a los sistemas de Windows.

4. KeRanger

Este ransomware está diseñado para atacar computadoras que se ejecutan en Mac OS y ha afectado a más de 7000 sistemas que usan Mac. Cifra sus archivos y datos al tiempo que exige un rescate a cambio de descifrarlos.

5. ZCryptor

Se infiltra en el sistema disfrazándose de instalador del software requerido. Una vez instalado, afecta las unidades externas y las unidades flash para propagarse aún más en otras computadoras. Después de lo cual cifra los archivos agregando una extensión .zcrypt al archivo.

Detección y Prevención

Se debe utilizar el software anti-ransomware para detectar la intrusión de ransomware en una etapa temprana. Por ejemplo, Cyberson proporciona el software gratuito "RansomFree", que está diseñado para encontrar y prevenir ataques de ransomware. Hay pocos más en el mercado, estos son el Ransom Stopper de CyberSight, el anti-ransomware de alarma de zona de Check Point, el anti-ransomware de CryptoDrop. Estos programas se activan cuando detectan que un archivo está encriptado. También dependen de otros comportamientos típicos de ransomware para impulsar la acción.

Medidas preventivas

Pocas medidas preventivas a tomar son:

1. Copia de seguridad

Asegúrese de realizar copias de seguridad de sus archivos de vez en cuando y guárdelos en otro disco duro externo o de forma remota en la nube. De esta manera, se puede evitar la pérdida de datos debido a muchas otras posibles fallas, como el bloqueo del sistema y no solo del ransomware.

2. Actualización de versiones del sistema operativo

Uno debería mantener sus sistemas actualizados a la última versión del sistema operativo, ya que estas versiones tienden a tener actualizaciones que pueden bloquear los ataques de ransomware o hacerlos menos catastróficos por naturaleza.

3. Uso del software anti-ransomware

Asegurar su sistema con un software anti-ransomware ayuda a tomar medidas preventivas en una etapa temprana del ataque. También se debe mantener actualizado el software anti-ransomware y escanear el sistema a intervalos regulares.

4. Bloquear direcciones de correo electrónico desconocidas y sitios web potencialmente dañinos

La prevención de dichos correos electrónicos maliciosos y enlaces responsables de los ataques puede ayudar a solucionar el problema de raíz. Esta configuración se puede personalizar utilizando la configuración antivirus propia.

¿Cómo eliminar el ransomware?

Una vez infectado, solo tiene tres opciones a tener en cuenta:

1. Formatear y restaurar archivos respaldados: asegúrese de formatear y escanear en busca de ransomware. Elimine todos los archivos encontrados afectados y luego restaure los datos de su copia de seguridad.

2. Utilice el software de descifrado: si el ransomware es menos severo, podría encontrar una herramienta de descifrado que pueda ayudar a descifrar los archivos afectados sin pagar un rescate.

3. Establezca el rescate: dado que los ransomware más sofisticados no se pueden descifrar utilizando las herramientas de descifrado gratuitas disponibles en línea. Uno podría tener que pagar el rescate. También se debe tener en cuenta que pagar el rescate no garantiza que uno pueda revivir los datos.

Artículos recomendados

Esta es una guía de ¿Qué es el Ransomware? Aquí discutimos la definición, conceptos, detección y prevención de Ransomware. También puede consultar nuestros otros artículos sugeridos para obtener más información:

- Guía definitiva de ¿Qué es CSS3?

- Tutoriales sobre AWT en Java

- ¿Qué es la API en Java?

- ¿Qué es el lenguaje de programación Kotlin?