Introducción a las pruebas de seguridad

Security Testing es un tipo de prueba de software diseñado para detectar vulnerabilidades del sistema y garantizar que su información y recursos estén protegidos contra posibles intrusos. Del mismo modo, una aplicación web necesita, además de protección de datos, seguridad con respecto a su acceso. La aplicación debe ser inmune a los ataques de fuerza bruta y XSS, inyecciones SQL, de un desarrollador web. Del mismo modo, los puntos de acceso remoto de la aplicación web también deben ser seguros. Sin embargo, la importancia de la seguridad crece exponencialmente cuando hablamos de internet. Nadie pensará eso si un sistema en línea no puede proteger los datos de la transacción. Seguridad aún no es un término para su definición.

Aquí está la lista de algunos defectos de seguridad

• Si la rama 'Entrada' puede editar la información del Examen, un sistema de gestión de estudiantes es inseguro.

• Si DEO (operador de entrada de datos) puede producir 'informes', un esquema ERP no es seguro.

• Si los datos de la tarjeta de crédito de un cliente no están encriptados, el sitio web en línea no tiene seguridad.

• Un software personalizado no tiene seguridad suficiente cuando una consulta SQL encuentra contraseñas de usuario verdaderas.

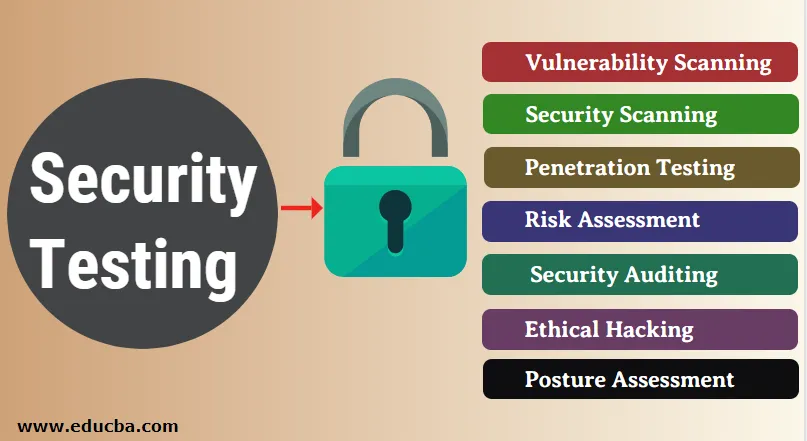

Tipos de pruebas de seguridad

El Manual de Metodología de Pruebas de Seguridad de Código Abierto tiene siete tipos principales de pruebas de seguridad. Se describen los siguientes:

1. Escaneo de vulnerabilidades

Esto se realiza mediante un software automatizado para escanear un sistema en busca de firmas conocidas de la vulnerabilidad.

2. Escaneo de seguridad

Incluye la identificación de debilidades en la red y el sistema y ofrece alternativas para disminuir dichos peligros. Para el escaneo manual y automático, este escaneo se puede hacer.

3. Pruebas de penetración

Esta prueba simula un ataque malicioso de piratas informáticos. Este examen incluye el análisis de un sistema específico para detectar posibles vulnerabilidades a la piratería interna.

4. Evaluación de riesgos

Esta prueba incluye el análisis de los riesgos de seguridad observados en la empresa. Los riesgos tienen clasificación baja, media y alta. Esta prueba propone controles y acciones de reducción de riesgos.

5. Auditoría de seguridad

La auditoría también se puede realizar en línea por línea, inspecciones de código y sistemas operativos para detectar fallas de seguridad.

6 piratería ética

La piratería ética no es lo mismo que la piratería maligna. La piratería ética tiene como objetivo identificar las deficiencias de seguridad en la estructura organizativa.

7. Evaluación de la postura

Esto combina análisis de seguridad, evaluaciones de riesgos y piratería ética para mostrar una posición de seguridad general de una organización.

Metodologías de pruebas de seguridad

Existen diferentes metodologías de pruebas de seguridad.

1. Caja de tigre

2. Caja negra

3. Caja gris

Caja de tigre:

Este pirateo generalmente se realiza en una computadora portátil con un sistema operativo y una colección de herramientas de pirateo. Esta prueba permite a los operadores de pruebas de penetración y operadores de pruebas de seguridad evaluar y atacar vulnerabilidades.

Caja negra:

Black Box Testing es un método de prueba de software conocido por el probador como Behavioral Testing. De esta manera, se desconoce el diseño interno del producto de prueba. Estos exámenes pueden ser funcionales o no.

Caja gris:

Gray Box Testing es una técnica de prueba de software que combina las pruebas de Black Box y White Box. Gray Box Testing es un método para probar la aplicación o el producto de software que tiene parte del funcionamiento interno de una implementación.

¿Cómo podemos hacer pruebas de seguridad?

Siempre se ha acordado que si posponemos las pruebas de seguridad después de la implementación o implementación del software, este costo aumentará. En las primeras etapas, las pruebas de seguridad deben llevarse a cabo en el ciclo de vida de SDLC. Veamos los procedimientos de seguridad apropiados para cada etapa SDLC. Para las áreas de entrada, el probador puede inspeccionar las longitudes máximas. Esta limitación no puede permitir que un hacker incluya dichos scripts maliciosos.

• Evaluación de seguridad de requisitos y verificación de abuso / mal uso.

• Análisis de riesgos de seguridad para el diseño. Desarrollo del plan de pruebas, incluidas las pruebas de seguridad.

Las 10 mejores herramientas de prueba de seguridad de código abierto

A continuación se muestra la lista de las principales herramientas de pruebas de seguridad junto con sus características. Puede elegir cualquier herramienta según sus necesidades.

1. Wapiti

Wapiti es una poderosa herramienta de prueba de seguridad de aplicaciones web para evaluar la seguridad de su aplicación web. Lleva a cabo 'pruebas de caja negra' para verificar la posible vulnerabilidad en las aplicaciones web. Escanea las páginas web e inyecta información de prueba para monitorear la deficiencia de seguridad durante la fase de prueba. Wapiti define múltiples vulnerabilidades para el soporte de ataques HTTP GET y POST. Wapiti es una aplicación para comandos que es difícil para principiantes, pero simple para profesionales. El software necesita una comprensión completa del comando.

Características de wapiti

• Inyección XSS

• Inyección de base de datos

• Detección de ejecución de comandos.

• Inyección CRLF

2. Proxy de ataque Zed

El proxy de ataque Zed, comúnmente conocido como ZAP, ZAP fue creado por OWASP y con eso ZAP es de código abierto. Zed Attack Proxy Compatible con Unix / Linux, Windows y Mac OS, Zed Attack Proxy le permite identificar una variedad de vulnerabilidades incluso durante la etapa de desarrollo y prueba en aplicaciones web. Esta herramienta de prueba es fácil de usar, incluso si usted es un principiante en pruebas de penetración.

Características del ataque Zed

• Zed Attack Proxy tiene un escáner de automatización y soporte de autenticación.

• Zed Attack Proxy también tiene un certificado SSL dinámico y soporte de Web Socket.

3. Vega

Escrito en JAVA, Vega tiene una GUI. Es accesible en Linux, Mac OS y Windows que pueden ayudarlo. Vega es una herramienta gratuita de prueba de aplicaciones web y una plataforma de código abierto. Vega puede ayudarlo a encontrar y validar la inyección SQL, las secuencias de comandos entre sitios (XSS) y otras vulnerabilidades. También se puede usar para establecer preferencias, como el número de descendientes de ruta y el número de nodos por segundo, solicitudes máximas y mínimas por segundo.

Características de vega

• Vega tiene secuencias de comandos entre sitios.

• Validación de inyección SQL

4. W3af

W3af es un famoso marco de prueba de seguridad para aplicaciones web. Proporciona una plataforma de prueba de penetración de aplicaciones web efectiva, desarrollada utilizando Python. Esta herramienta se puede utilizar para identificar más de 200 tipos de problemas de seguridad de las aplicaciones de Internet, como las secuencias de comandos entre sitios y la inyección de SQL. Monitorea las siguientes vulnerabilidades de la aplicación web. W3af se puede entender fácilmente tanto en la GUI como en las interfaces de consola. Los módulos de autenticación también le permiten autenticar el sitio web.

Características de W3af

• Múltiples configuraciones defectuosas de CORS

• CSRF y mucha más vulnerabilidad

5. Skipfish

Skipfish es una herramienta de prueba supervisada por aplicaciones de Internet que soluciona el sitio y comprueba cualquier debilidad en cada página y finalmente prepara el informe de auditoría. Skipfish está escrito en lenguaje C y está optimizado para manejar HTTP y dejar huellas mínimas de CPU. Sin mostrar una huella de CPU, el software afirma procesar 2 K solicitudes por segundo. La herramienta también pretende ofrecer beneficios de alta calidad, ya que utiliza la heurística en aplicaciones web. Para las aplicaciones de Internet, Linux, FreeBSD, Mac-OS X y Windows se proporcionan con las herramientas de evaluación de seguridad Skipfish.

6. SQLMap

SQLMap es una herramienta de prueba de seguridad basada en la web común para automatizar el proceso de detección de vulnerabilidad de inyección SQL en una base de datos del sitio web. Empaquetado con una serie de características diferentes, el motor de prueba es poderoso, permitiendo una fácil penetración y pruebas de inyección SQL en una aplicación web. SQLMap admite muchas bases de datos, incluidas MySQL, Oracle, PostgreSQL, Microsoft SQL, etc. Además, la herramienta de prueba admite seis métodos diferentes de inyección de SQL.

7. Wfuzz

Wfuzz es otra herramienta de código abierto que se puede acceder libremente en el mercado para una herramienta de prueba de seguridad basada en la web. Esta herramienta de prueba se desarrolló en Python y se usa para aplicaciones web de fuerza bruta. Debe operar en la interfaz de línea de comando cuando use WFuzz porque no hay una interfaz GUI. Algunas de las características de Wfuzz son:

Características del Wfuzz

• Wifuzz admite múltiples puntos de inyección.

• La salida de Wfuzz viene en HTML

• También tiene multihilo

• También tiene soporte de proxy múltiple

8. Metasploit

Uno de los marcos más utilizados para pruebas de penetración. Metasploit es una plataforma de prueba de código abierto que permite pruebas de seguridad mucho más allá de la evaluación de riesgos.

Características del Metasploit

• La estructura es mucho mejor que la de los rivales.

• Muchos escenarios para las funciones simuladas de infiltración

9. Acunetix

Una herramienta de evaluación de penetración de automatización completa para escanear sus sitios web en busca de más de 4500 vulnerabilidades. La característica más llamativa de Acunetix es que puede apresurar miles de páginas sin interrupción.

Característica de Acunetix

- Puede producir fácilmente muchos remedios técnicos y de cumplimiento.

- Escanea aplicaciones de código abierto y personalizadas

- Escaneos profundos para un escaneo eficiente.

10. Grabber

Grabber es un escáner de código abierto para detectar las vulnerabilidades de seguridad de las aplicaciones de Internet. Las aplicaciones web pequeñas, como foros y sitios privados de Internet, son móviles y se pueden escanear. Grabber es una pequeña herramienta de prueba que lleva más tiempo escanear aplicaciones grandes. Además, el escáner no tiene interfaz GUI ni función de generación de informes PDF, ya que está diseñado para uso personal.

Características de Grabber

• Copia de seguridad de verificación de archivos

• Verificación Ajax

Conclusión

En este artículo hemos visto qué son las pruebas de seguridad, por qué las necesitamos junto con diferentes tipos de pruebas de seguridad, herramientas utilizadas para realizar las pruebas y características. Espero que este artículo lo ayude a elegir las herramientas de prueba en función de los requisitos y características que se detallan anteriormente.

Artículos recomendados

Esta es una guía para las pruebas de seguridad. Aquí discutimos la introducción, los tipos, las metodologías y las 10 mejores herramientas de prueba de seguridad de código abierto. También puede consultar nuestros otros artículos sugeridos para obtener más información:

- Prueba Alfa vs Prueba Beta

- Prueba estática

- ¿Qué son las pruebas de usabilidad?

- Herramientas de prueba de rendimiento

- Ventajas y desventajas de las pruebas beta

- Aprenda las herramientas de prueba de aplicaciones