Herramientas de seguridad cibernética: proteger su entorno de TI es fundamental. El tamaño no importa cuando se trata de proteger su startup o empresa. Hackers, virus, malware … estas son solo algunas de las amenazas de seguridad reales en el mundo virtual. Las medidas de seguridad deben estar en su lugar. La gente ha escuchado sobre SaaS o Software As A Service. Pero, ¿ha considerado la seguridad como servicio? Cada seguridad informática en su red debe tener su armadura, de lo contrario, los piratas informáticos y los cibercriminales dejarán su huella. Desde herramientas de seguridad de red más antiguas que deben instalarse hasta recursos de seguridad "plug and play", existen herramientas para cumplir con diferentes requisitos.

Enfoque de seguridad en capas: muchas líneas de defensa

Fuente de la imagen: pixabay.com

Una línea de defensa no te protegerá, muchas lo harán. En diferentes niveles en el ecosistema de seguridad de TI: datos, aplicaciones, red, host y perímetro, es importante contar con seguridad de extremo a extremo, y hay muchas herramientas para elegir. Por lo tanto, aléjese de las muchas armas en su arsenal y esté a salvo en lugar de disculparse … opte hoy por estas increíbles herramientas de seguridad cibernética y obtenga su propio caballero con una armadura brillante para protegerse contra los cerebros criminales en el mundo cibernético.

Diseñando tu armadura: 10 herramientas de seguridad cibernética de software de código abierto

Las mejores cosas de la vida son gratuitas y el software de código abierto es una de ellas. La seguridad a nivel de datos y red se ve enormemente mejorada por estas herramientas de software que abren la puerta a un mundo cibernético más seguro.

# 1 Gnu PG: guardando tu privacidad

GNU Privacy Guard / GPG es una herramienta que se utiliza para el cifrado de archivos y correos electrónicos. Una fuerte medida de cifrado proporcionará una seguridad inmensa a nivel de datos. Esta es una alternativa viable de código abierto para PGP o Pretty Good Privacy. Cumple con los estándares OpenPGP.

Fuente de la imagen: pixabay.com

Esta es una herramienta de línea de comandos que forma parte de las principales ofertas de Linux, como Ubuntu, openSUSE, CentOS y Fedora. Entonces, ponte el sombrero hoy y usa esta increíble herramienta para proteger los datos usando GPG para generar claves públicas y privadas en el servidor de respaldo e importar la clave del puerto a todos los servidores de datos desde donde se debe tomar el respaldo y encriptarlo .

# 2 Truecrypt: una solución real

Existen muchas utilidades de código abierto para el cifrado a nivel de disco. Truecrypt es perfecto para el cifrado a nivel de disco. Esta herramienta de seguridad de código abierto se utiliza para el cifrado de disco sobre la marcha. Esta práctica herramienta es la opción correcta porque Truecrypt encripta automáticamente antes de que los datos se guarden en el disco y los desencripta completamente después de que se carga desde el disco sin intervención del usuario.

# 3 Proyecto de seguridad de aplicaciones web abiertas: lucha contra las redes web Vulnerabi

La seguridad de las aplicaciones es tan crítica como otros niveles de seguridad porque, a medida que aumenta la presencia y el desarrollo web, las vulnerabilidades web también aumentan. La seguridad de la aplicación es importante. OWASP es un proyecto de seguridad de aplicaciones web de código abierto que proporciona mejores prácticas y pasos de revisión de código entre otras pautas que los desarrolladores, arquitectos y diseñadores pueden usar para desarrollar software seguro.

Cursos recomendados

- R Curso de formación en técnicas de Studio Anova

- Entrenamiento de Certificación en AngularJS

- Entrenamiento profesional ISTQB Nivel 1

- Paquete de entrenamiento de fundamentos de pruebas de software

# 4 ClamAV: la herramienta antivirus perfecta

Fuente de la imagen: pixabay.com

La seguridad a nivel de host ofrece protección para dispositivos individuales, como servidores, PC y computadoras portátiles. ClamAV es el sistema antivirus perfecto para escanear datos que provienen de diferentes fuentes. Este es un antivirus de código abierto diseñado para atrapar malware, virus y troyanos mortales que intentan robar información.

# 5 OSSEC: integración de las necesidades de seguridad

Open Source SECurity es una herramienta de código abierto que proporciona soluciones SIM y SEM, así como monitoreo de registros. Este es un HIDS de código abierto o sistema de detección de intrusiones basado en el hogar. OSSEC ayuda a los clientes a cumplir con los estándares e integrar la gestión de incidentes de seguridad y la gestión de eventos de seguridad.

# 6 Snort: herramienta IDS / IPS con una diferencia

Snort es una red de código abierto IDS / IPS (Sistema de detección y prevención de intrusiones) que realiza la detección y el análisis del tráfico de red que se mueve de una manera más detallada que un firewall promedio. Las herramientas IDS e IPS son conocidas por analizar el tráfico y comparar el paquete con la base de datos de perfiles de ataque anteriores o conocidos. Las herramientas IDS alertan al personal de TI sobre los ataques, pero los sistemas IPS van un paso más allá: bloquean el tráfico dañino. Una combinación de los dos es una parte esencial de una arquitectura de seguridad integral.

# 7 OpenVAS: Proporcionando escaneo integral de vulnerabilidades

OpenVAS es un marco de servicios y herramientas que ofrece exploración intensiva de vulnerabilidades, así como sistemas de gestión. Es la versión de código abierto de Nessus. La administración de vulnerabilidades se puede agregar a la administración de parches y configuración más software antivirus para bloquear / destruir malware.

# 8 BackTrack: en el camino correcto

Fuente de la imagen: pixabay.com

Esta conocida distribución de seguridad basada en Linux se emplea para pruebas de penetración. Esto ofrece una solución integral para las necesidades de seguridad y comprende más de 300 herramientas OSS clasificadas en diferentes áreas.

# 9 OSSIM: Solución de seguridad todo en uno

Open Source Security Information Management proporciona una solución de información de seguridad y gestión de eventos que ha integrado el software de código abierto Snort, OpenVAS, Mrtg, NTOP y Nmap. Esta es una solución rentable para monitorear el estado y la seguridad de la red / hosts.

# 10 IPCop: Protección del perímetro

Perímetro … es la frontera final donde termina la red y comienza la seguridad en Internet. El perímetro comprende uno o más firewalls para proteger la red. IPCop es una distribución de firewall basada en Linux configurada y hecha para proteger la red. Puede ejecutarse en máquinas individuales o detrás de la red ISP. Otras funcionalidades ofrecidas por IPCop incluyen servidor DNS, servidor proxy y servidor DHCP.

Push and Play Security: soluciones automatizadas de seguridad en la nube

Fuente de la imagen: pixabay.com

# 1 Qualys: herramienta en la nube para asegurar dispositivos y aplicaciones web

Qualys asegura dispositivos y aplicaciones a través de una solución única en la nube. No se requiere hardware ni software. Esta herramienta no solo identificará malware, sino que también proporcionará pasos para mantener sus datos seguros, en el mundo de SaaS, PaaS e IaaS. Además, tiene como objetivo crear un firewall solo en la nube.

# 2 White Hat Security: protección desde cero

White Hat Security ofrece soluciones integrales de seguridad desde la codificación hasta la preproducción y las pruebas. También ayuda a evaluar las aplicaciones web en busca de agujeros y funciona como un firewall y actualiza la información sobre las amenazas encontradas.

# 3 Okta: la herramienta de seguimiento perfecta

Okta se centra en la gestión de la identidad: el conocimiento de los usuarios y su ubicación, incluidos los clientes, empleados y socios. Colgar inicios de sesión en todas sus aplicaciones, desde Google Apps a SAP y Oracle, nunca ha sido tan fácil.

Okta también rastrea todo esto desde cualquier dispositivo. Tiene características únicas, como el posicionamiento de privilegios desde un único panel, la implementación de políticas en todos los dispositivos y las opciones de inicio de sesión único.

# 4 Punto de prueba: identificación del eslabón más débil de la cadena

Proofpoint es la mejor herramienta de seguridad para detectar vectores de ataque o agujeros en el sistema de seguridad donde los ciberdelincuentes pueden ingresar. Se enfoca en el correo electrónico con servicios solo en la nube para todas las empresas, independientemente de su tamaño. Esta herramienta de seguridad también protege los datos salientes y almacena datos para evitar su pérdida. No utiliza claves para descifrar ninguno de los datos.

# 5 Zscalar: red directa a la nube

La red Direct to Cloud desarrollada por Zscaler es muy fácil de implementar y es una solución mucho más simple que la seguridad tradicional del sistema de dispositivos. Este punto de control en la nube monitorea el tráfico que entra y sale de la red. Las redes locales específicas también pueden ser monitoreadas. Esta herramienta de seguridad es perfecta para dispositivos Android y iOS.

# 6 CipherCloud: Decodificando sus necesidades de seguridad

CipherCloud protege los datos de la empresa, las comunicaciones y mucho más. Esto incluye análisis antivirus, encriptación y monitoreo de tráfico además de proporcionar soporte de seguridad móvil sobre la marcha. Esta es la solución de seguridad perfecta para productos como Chatter, Box, Office 365 y Salesforce.

# 7 DocTrackr: volver el reloj a la hora correcta

Esta increíble herramienta de seguridad le permite retirar documentos, compartirlos y seguir más a todos los que abren los archivos. Basado en la premisa de que una vez que un documento sale de su sistema, queda fuera de su control, esta increíble herramienta de seguridad le brinda el 100% de control sobre todos los documentos.

# 8 Centrify: 100% de protección en cualquier lugar, en cualquier momento

Centrify también tiene como objetivo la gestión de identidad en numerosos dispositivos y aplicaciones. Tanto los usuarios como los clientes son ubicados en un área central para ser monitoreados y controlados a través de las políticas de la compañía y (por supuesto) Centrify.

# 9 Vaultive: Proxy de red de transparencia

La tierra de nadie entre la red e Internet está protegida por Vaultive, que actúa como un proxy de red de transparencia. Esta herramienta de seguridad basada en la nube encripta los datos que salen de la red hacia las aplicaciones. Si desea cifrar la información antes de que se vaya y continuar usándola en la nube, Vaultive es la solución perfecta. También se extenderá al software CRM, aplicaciones de intercambio de archivos y servicios de comunicación para nombrar solo algunas áreas.

# 10 SilverSky: Aprovechando el Big Data Store

Cielo despejado o despejado, SilverSky es la herramienta de seguridad perfecta en el mundo virtual. Esta herramienta de seguridad basada en la nube ofrece monitoreo de correo electrónico, así como protección, protección de red y sistemas de ayuda para cumplir con HIPAA y PCI. También se aprovecha el gran almacén de datos de información sobre amenazas para que SilverSky despeje el aire y evite que el malware ataque su sistema.

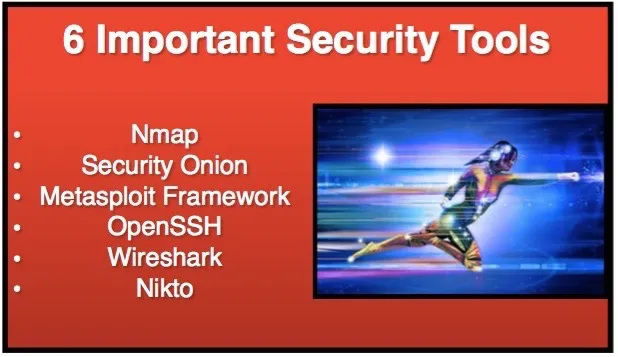

Herramientas de seguridad esenciales: 6 deben tener adiciones al kit

Formando el estándar de oro de las herramientas de red de seguridad, estas herramientas de seguridad de código abierto son efectivas, bien soportadas y fáciles de trabajar. Los 6 deben tener una lista de herramientas de seguridad cibernética son los siguientes:

# 1 NMap: herramienta de escaneo de puertos número uno

Esto se utiliza para mapear redes y puertos con una herramienta de escaneo y presenta potentes scripts NSE que son perfectos para detectar configuraciones incorrectas y recopilar información relacionada con la seguridad de la red.

# 2 Cebolla de seguridad: seguridad en capas

Esta distribución de monitoreo de seguridad de red es perfecta para aquellos que desean una herramienta de seguridad que sea fácil de configurar y configurar. Esfuerzo mínimo y recompensas máximas: esa es la USP de Security Onion. Elimina todo, desde APT destructivos hasta escaneo de fuerza bruta.

# 3 Marco de Metasploit: Prueba de todos los aspectos de seguridad

Esta es una herramienta que protege contra intrusiones mediante el monitoreo de exploits más escaneo y auditoría.

# 4 OpenSSH: proporcionando un acceso fácil

Un túnel SSH sirve para proteger el tráfico entre dos puntos, incluido el fácil acceso para copiar archivos de forma segura. Considerados como la VPN de un hombre común, los túneles SSH le permiten acceder a servicios de red internos a través de un solo punto de acceso.

# 5 Wireshark: Siguiendo redes, encontrando problemas

Wiretraffic visualiza tantos detalles como sea necesario y sigue los flujos de red para encontrar problemas. Wireshark se ejecuta en Linux, BSD gratuito, Windows, Linux y OS X.

# 6 Nikto: solución de seguridad integral

Esta herramienta de prueba de servidor web ha existido durante más de una década por buenas razones. Esta herramienta de seguridad permite disparar al servidor web para determinar los scripts que son vulnerables, los errores de configuración y los problemas de seguridad asociados.

Yendo un paso más allá: las 6 herramientas de evaluación de seguridad de red gratuitas

# 1: NStealth: beneficios ocultos

Comenzar la cuenta regresiva es N-Stealth. Evalúa las vulnerabilidades determinando qué hosts están vivos y los servicios que están ejecutando, así como servicios específicos que son vulnerables. N-Stealth Security Scanner de N-Stalker es el avatar más completo, pero si eliges seguir la versión de prueba gratuita, no te llevará por el camino del jardín si buscas una evaluación básica. La versión gratuita proporciona más de 16, 000 comprobaciones de vulnerabilidad específicas, mientras que la versión de pago tiene cerca de 30, 000 de estas.

Fuente de la imagen: pixabay.com

# 2: Walking the Talk: SNMP Superhit

SNMPWalk es una de las redes más utilizadas que utiliza una consulta SNMP simple para verificar si los dispositivos SNMP están regalando claves para el reino. Este dispositivo le permite consultar dispositivos de red que ejecutan SNMP para obtener información importante.

Fuente de la imagen: pixabay.com

Una ventaja adicional es que esta es una herramienta de código abierto. Nació del proyecto Net-SNMP en Carnegie Mellon en la década de 1990. Esta herramienta de seguridad se puede utilizar tanto para código abierto como para plataformas Windows.

# 3: Prueba de seguridad de red compleja Fpipe

Esta es una de las pruebas de seguridad de red más complejas para detectar amenazas de piratas informáticos y prueba si hay formas de eludir su sistema de defensa. Fpipe de Foundstone, una unidad de McAfee, es una gran herramienta gratuita para verificar los niveles de seguridad en las ACL del enrutador, las reglas de firewall u otros mecanismos de seguridad mediante la evaluación y el reenvío o redireccionamiento de puertos. Otros, como Secure Shell o Netcat, no están tan bien documentados o son fáciles de probar.

# 4: Experto en reconocimiento SQLRECON

Las vulnerabilidades del servidor SQL en productos como Oracle App Server y Oracle Database se han convertido en algo común. Si desea evaluar los servidores SQL en busca de virus y vulnerabilidades, SQLRECON debería ser el arma de elección. Combina varios métodos de enumeración de MSDE / SQL Server en una ventanilla única para determinar posibles fallas.

# 5: Enum: Utilidad basada en la consola de línea de comandos

Fuente de la imagen: pixabay.com

Esto es perfecto para los usuarios de Windows porque enumera diferentes tipos de información sobre los sistemas de Windows, incluida la recuperación de listas de usuarios, listas de máquinas y recursos compartidos, listas de miembros de grupo más miembros y contraseña e información de LSA.

# 6 PsTools: herramienta de línea de comandos de listado de procesos

La suite PsTools lleva el nombre de la herramienta de línea de comandos ps UNIX y cierra la brecha entre el sistema operativo Windows estándar para la evaluación y explotación del sistema remoto y local. Este kit de herramientas ayuda a controlar el sistema de forma remota y garantiza la escalada de privilegios. Estas herramientas incluyen PsList que le permite enumerar procesos individuales que se ejecutan en el sistema remoto y PsKill que le permite destruirlos. Esta suite también es adecuada para realizar funciones de administrador.

Conclusión

Gratis o de pago, comercial o de código abierto, estas herramientas de seguridad son la base de un entorno de TI estable. Vale la pena invertir en estas herramientas de prueba de seguridad y los costos de no hacerlo son muy altos. Por supuesto, paga aún más si las herramientas de seguridad gratuitas funcionan bien en su sistema. Pero incluso si las contrapartes pagadas se adaptan mejor a sus necesidades, vale la pena la inversión. Después de todo, no se puede poner precio a la seguridad … sigue siendo uno de los aspectos más importantes de la gestión de cualquier negocio. Un negocio seguro es un negocio exitoso. Estas herramientas cibernéticas de código abierto y comerciales son la clave para perspectivas comerciales más brillantes que aseguren el éxito.

Fuente de la imagen: pixabay.com

Artículos relacionados

Aquí hay algunos artículos que lo ayudarán a obtener más detalles sobre las Herramientas de seguridad cibernética, por lo que solo tiene que ir al enlace.

- CentOS vs Ubuntu- Top 5 comparación útil que debes aprender

- Nuevas y mejores 17 señales inteligentes que necesita para invertir en ciberseguridad

- 10 tipos de pruebas de rendimiento web

- 6 tipos de ciberseguridad | Fundamentos | Importancia

- El papel importante de la seguridad cibernética en nuestra vida

- ¿Sabías? 4 tipos dañinos de cibercrimen en la India

- CentOS vs Fedora: características

- 9 tipos de plan de gestión de incidentes: 9 pasos innovadores (programa, sistema)