Hacker ético certificado: no es raro que las personas hablen de que un sitio web es 'pirateado' y es posible que haya visto informes de noticias sobre sitios web populares que fueron pirateados por un grupo de personas o por un individuo. En el mundo cibernético, las personas que realizan tales actos "criminales" se llaman hackers. Pueden ser programadores inteligentes o administradores de red que pueden estar haciéndolo por la emoción o robar información o tomar el control de un sitio web o portal.

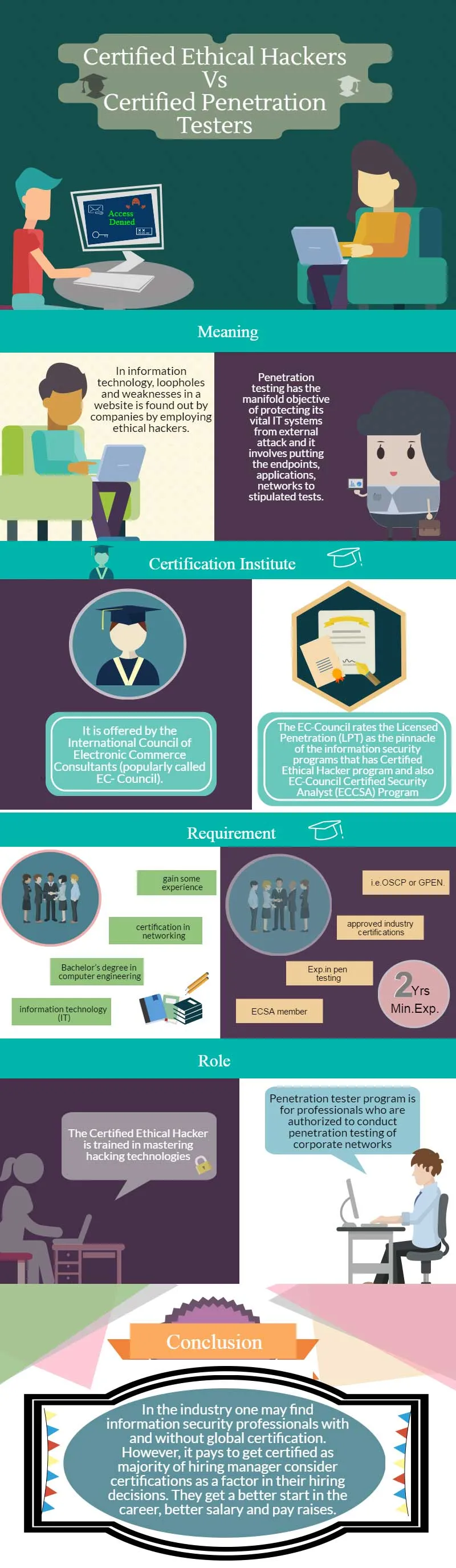

Para encontrar lagunas en un sistema o una propiedad, el mejor método es emplear a un ladrón y averiguarlo. En tecnología de la información, las empresas descubren lagunas y debilidades en un sitio web mediante el empleo de piratas informáticos éticos. Son personas certificadas capacitadas con años de experiencia para detectar lagunas para que las empresas puedan taparlo pronto y evitar grandes pérdidas en caso de piratería o ataque de virus en un sitio.

La gravedad de los ataques cibernéticos se puede medir a partir del plan de acción de la Casa Blanca de los Estados Unidos para gastar $ 19 mil millones en iniciativas de seguridad cibernética, incluida la educación de los consumidores para usar la autenticación de dos factores. Esto sigue a la piratería reciente que comprometió los datos personales de ciudadanos estadounidenses: en noviembre, las autoridades federales acusaron a tres hombres de entrometerse en los sistemas de nueve instituciones financieras, incluidos JP Morgan, Dow Jones, Scottrade y eTrade, poniendo en riesgo los datos de 100 millones de clientes.

Un estudio realizado por el Instituto Ponemon en 2014 mostró que el costo promedio de una violación de datos para la empresa afectada es de $ 3.5 millones

Muchos informes de investigación y encuestas de la industria han indicado crecientes infracciones de seguridad en sitios web y redes informáticas, lo que aumenta las oportunidades para hackers éticos capacitados o con licencia.

Infografía CEH vs CPT

¿Cómo convertirse en un hacker ético certificado?

Hay muchas instituciones que ofrecen cursos de capacitación para piratas informáticos, pero en última instancia, debería llevarlo a obtener la certificación Certified Ethical Hacker (CEH) que ofrece el Consejo Internacional de Consultores de Comercio Electrónico (popularmente llamado EC-Council).

No es fácil para cualquiera convertirse en un hacker ético o un hacker ético certificado, ya que la experiencia previa en la industria de TI es un requisito para cualquier educación formal en este dominio. Idealmente, un hacker ético debe tener una formación en programación con una licenciatura en ingeniería informática o tecnología de la información (TI). El primer paso es obtener una certificación en redes, adquirir algo de experiencia en el área antes de obtener la certificación Cisco CCNA (Cisco Certified Network Associate). Es un certificado que valida la capacidad de un profesional para comprender la configuración, el funcionamiento, la configuración y la resolución de problemas de redes conmutadas y enrutadas de nivel medio y también incluye la verificación e implementación de conexiones a través de sitios remotos utilizando WAN.

A partir de entonces, es mejor obtener certificaciones adicionales en Securty, CISSP o TICSA. Esto permitirá a la persona obtener un puesto en seguridad de la información. En esta etapa, será mejor adquirir experiencia en pruebas de penetración. La prueba de penetración implica la evaluación de la seguridad de la implementación de TI realizada en una organización. Se realiza con el objetivo de identificar las vulnerabilidades presentes en la red. Las áreas que son vulnerables incluyen servidores, sistemas operativos, redes inalámbricas, dispositivos móviles, servicios, configuraciones y aplicaciones. Estas pruebas se pueden hacer manualmente o ejecutando programas automatizados.

A partir de entonces, después de ganar más exposición en la industria, uno puede probar la certificación internacional Certified Ethical Hacker (CEH) otorgada por el Consejo Internacional de Consultores de Comercio Electrónico (EC –Council). Según EC, el programa Certified Ethical Hacker es el pináculo de los programas de capacitación en seguridad de la información más deseados para profesionales.

Además de las lecciones de redes, un hacker ético debe tener conocimiento de los comandos y distribuciones de Unix / Linux, programación en C, LISP, Perl o Java. El conocimiento de bases de datos como MySQL también será útil para los piratas informáticos éticos.

Además del conocimiento técnico, también necesitan tener resolución de problemas y habilidades de personas o ingeniería social. Deben hacer que la gente revele sus credenciales, reinicie o apague los sistemas o ejecute archivos.

Hay cinco fases en la piratería ética: 1) Reconocimiento, 2) Obtención de acceso 3) Enumeración, 4) Mantenimiento de acceso y 5) Por último, cubrir sus huellas. El reconocimiento implica recopilar información sobre un objetivo previsto de un hack malicioso al sondear el sistema objetivo. Los puertos se escanean para encontrar debilidades en el sistema y para encontrar vulnerabilidades alrededor del firewall y enrutadores. Una vez que se detecta, el hacker puede resolver los medios para acceder al sistema. Hay dos tipos de reconocimiento: activo y pasivo.

El reconocimiento pasivo puede no tener nada que ver con la seguridad de la información o los sistemas de TI, pero podría ser el conocimiento sobre las rutinas de la empresa, los momentos en que los empleados llegan y se van. O podrían ser cambios en el protocolo de Internet (IP), convenciones de nombres, servidores o redes ocultos. El hacker monitorea el flujo de datos para ver a qué horas se realizan las transacciones y las rutas de tráfico.

Obtener acceso al sistema es la fase más importante del ataque de hackers. Puede ocurrir a través de la red de área local (LAN) o internet, acceso local a una PC o incluso acceso fuera de línea. Incluye desbordamientos de búfer basados en pila, denegación de servicio (DoS) y secuestro de sesión.

La fase de enumeración o exploración implica examinar la red en función de la información recopilada durante el reconocimiento. Las herramientas utilizadas son marcadores, escáneres de puertos, mapeadores de red, barredores y escáneres de vulnerabilidad.

Mantener el acceso es vital para mantenerlo para uso futuro. A veces mantienen acceso exclusivo a través de puertas traseras, troyanos, rootkits. La etapa final es cubrir las pistas para evitar que el personal de seguridad las detecte. El programa Certified Ethical Hacking (CEH) cubre estos temas en detalle y es evaluado por el EC-Council antes de otorgar la certificación que califica al candidato para asumir tareas desafiantes en la industria.

El examen evalúa el conocimiento y las habilidades de los candidatos en las siguientes áreas:

-

- Telecomunicaciones, redes, cibermedios y sistemas informáticos.

- Tener una amplia comprensión de los protocolos de seguridad asociados con los sistemas operativos: MAC, Linux y Windows,

- Debería poder piratear el hackeo en un sistema informático de una organización para evaluar sus vulnerabilidades y debilidades con el debido permiso.

- Tomar medidas preventivas y correctivas contra ataques maliciosos

- Deben ser expertos en identificar y descifrar diferentes tipos de contraseñas y frustrar los ataques de contraseña.

- Comprenda las técnicas de cifrado y cifrado con infraestructura de clave pública / privada.

- Deben tener conocimiento de los ciberataques, incluidos troyanos, URL, ofuscación, robo de identidad e ingeniería social.

Aprenda a proteger a las empresas de los peligros de los esfuerzos de piratería maliciosa. Evaluar la seguridad de los sistemas informáticos, utilizando técnicas de prueba de penetración. Desarrollar habilidades de piratería ética.

Pruebas de penetración

Las pruebas de penetración tienen el objetivo múltiple de proteger sus sistemas de TI vitales contra ataques externos e implica poner los puntos finales, aplicaciones, redes a pruebas estipuladas. Permite a los profesionales de seguridad protegerse de cualquier posible amenaza con mucha antelación al iniciar acciones correctivas cuando se encuentran vulnerabilidades.

Las pruebas periódicas de la pluma son beneficiosas para que las empresas sepan de antemano a qué riesgos de seguridad está expuesto el sistema de TI. Las medidas correctivas oportunas evitan que los piratas informáticos se entrometan en la red y comprometan datos valiosos. Evita el costo involucrado en una violación de seguridad que podría llegar a millones de dólares y la pérdida de imagen con respecto a la protección de datos de los clientes y la información de empresa a empresa que también involucra datos de terceros. Las pruebas de penetración ayudan a la organización a cumplir con las normativas de cumplimiento / auditoría como GLBa, HIPAA y Sarbanes-Oxley. Las empresas pueden ahorrar una gran cantidad de dinero mediante multas relacionadas con el incumplimiento de la seguridad con las pruebas de penetración. Podrán cumplir con las pruebas según lo estipulado en FISMA federal, PCI-DSS o NIST.

Cursos recomendados

- Curso de servicios web profesionales en Java

- Entrenamiento de Certificación en Desarrollo de Juegos en C ++

- Entrenamiento de piratería ética en línea

- E1261 Entrenamiento profesional Vegas Pro 13

Pruebas de penetración autorizadas por EC-Council

El EC-Council califica la penetración con licencia (LPT) como el pináculo de los programas de seguridad de la información que tiene el programa Certified Ethical Hacker y también el programa EC-Council Certified Security Analyst (ECCSA).

El examen LPT del EC-Council es el examen práctico más desafiante antes de otorgar la certificación. La versión en línea del curso tiene más de 39 módulos intensos, más de 2300 diapositivas que incursionan en aspectos complejos de las pruebas de penetración. El curso proporciona 1100 herramientas para ayudarlos a profundizar en la ciencia de las pruebas de penetración.

El Consejo de la CE dice que el examen LPT se desarrolló en colaboración con pequeñas y medianas empresas y profesionales de todo el mundo después de un exhaustivo trabajo, función, tarea laboral y análisis de brecha de habilidades. Simula una red compleja de una organización multinacional en tiempo real.

La versión en línea del curso permite que el personal de seguridad de la información aprenda las pruebas de penetración desde cualquier parte del mundo y solicite la licencia LPT. La licencia es una garantía para sus partes interesadas de que posee la competencia basada en habilidades "prácticas" para realizar una evaluación de seguridad exhaustiva.

Criterio de elegibilidad

No todos los profesionales de TI son elegibles para solicitar la licencia del Consejo de la CE, especialmente para las pruebas de Pen. El candidato debe ser un miembro de ECSA con buena reputación, tener un mínimo de dos años de experiencia en pentesting y también tener certificaciones aprobadas de la industria, como OSCP o GPEN. Los solicitantes pueden solicitar directamente al Consejo de la CE a través del formulario web en línea.

Las ventajas de la certificación.

- La certificación permite a los candidatos practicar pruebas de penetración y consultoría a nivel mundial.

- Aceptación de la industria como profesional de seguridad legal y ética.

- Acceso a software, plantillas y metodologías de prueba de EC-Council.

Aunque diferentes agencias proporcionan certificación, la certificación del Consejo de EC les brinda la oportunidad de practicar sus habilidades para que puedan funcionar como probadores de penetración con licencia.

Aunque la piratería ética y la penetración caen en el ámbito de la seguridad de la información, son sutilmente diferentes en su función y funciones. El Hacker Ético Certificado está capacitado para dominar las tecnologías de piratería, mientras que un programa de prueba de penetración con licencia es para profesionales autorizados a realizar pruebas de penetración de redes corporativas.

Las solicitudes de examen de certificación del Consejo de EC se aceptan en línea desde https://cert.eccouncil.org/lpt-application-form.html.

El hacker ético certificado de Ankit Fadia también es un programa reconocido en todo el mundo. Fue ideado por una autoridad mundialmente famosa en seguridad informática. Proporciona las últimas herramientas técnicas y métodos utilizados por los ciberdelincuentes y terroristas. También muestra cómo luchar contra ellos. Ankit Fadia también muestra cómo piratea sitios web, cuentas, teléfonos móviles y contraseñas frente a sus ojos.

El potencial de las pruebas de penetración y el marketing ético es enorme, ya que el portal líder del sector de servicios de la India, Naukri.com, muestra 115 puestos vacantes en esta área.

El papel de Certified Ethical Hacker (CEH) y el Probador de penetración son diferentes, aunque caen en el ámbito de la seguridad de la información. El CEH es responsable de proteger los sistemas de TI mediante la realización de ciertas rutinas que protegen el sistema de amenazas externas. En este dominio, los expertos se emplean como auditores de seguridad, especialistas en seguridad de redes, probadores de penetración, administradores de sitios, consultores de seguridad según el conocimiento, la capacidad y la experiencia. Los expertos en estas áreas con certificación del Consejo de la CE tienen una gran demanda en el sector gubernamental, militar y de defensa. Los cursos de piratería ética que se alinean con los planes de estudio del Consejo de la CE preparan al personal de seguridad de la información para obtener la certificación del Consejo de la CE. Son ofrecidos por escuelas del sector privado, universidades de varios países.

Conclusión

En la industria, uno puede encontrar profesionales de seguridad de la información con y sin certificación global. Sin embargo, vale la pena obtener la certificación, ya que la mayoría de los gerentes de contratación consideran las certificaciones como un factor en sus decisiones de contratación. Consiguen un mejor comienzo en la carrera, mejores salarios y aumentos salariales.

Según la Oficina de Estadísticas Laborales de EE. UU., Se espera que la demanda de analistas de seguridad de la información crezca un 18% entre 2014 y 2024, lo que es mucho más rápido que la mayoría de las otras ocupaciones. En India solo hay 50, 000 profesionales de seguridad cibernética, pero la nación necesita cinco millones de profesionales para 2020, según la Asociación Nacional de Empresas de Software y Servicios (NASSCOM).

El país requiere 77, 000 nuevos hackers éticos cada año, pero en la actualidad solo 15, 000 están capacitados en esta área. Incluso los mejores hackers necesitan estudiar más y obtener una certificación global para ganar credibilidad. En sintonía con la creciente demanda de hackers éticos y probadores de penetración, varios institutos han surgido en el sector privado ofreciendo diversos cursos.

Según McKinsey, alrededor del 70% de las empresas indias son susceptibles a los ataques cibernéticos. En un incidente reciente, una empresa tuvo que pagar mucho dinero para recuperar el control de sus datos robados.

En los Estados Unidos, las regulaciones son estrictas con respecto al cumplimiento. India no tiene el equivalente de la Ley de Responsabilidad y Portabilidad del Seguro de Salud que fue aprobada por el Congreso de los Estados Unidos en 1996. La Ley está destinada a proteger y manejar la información confidencial de salud de los Estados Unidos. Es difícil para las empresas que no cumplen con HIPAA hacer negocios en EE. UU.

Junto con el pirateo ético, las pruebas de penetración, las evaluaciones de vulnerabilidad también están ganando popularidad, pero a menudo se confunden con las pruebas de penetración, dijeron los expertos.

Artículo recomendado

Aquí hay algunos artículos que lo ayudarán a obtener más detalles sobre los probadores de penetración certificados por Ethical Hacker VS Certified, así que solo visite el enlace.

- Kali Linux vs Ubuntu: Beneficios

- Linux vs Ubuntu

- Guía asombrosa sobre la definición del hacker ético | Certificación | entrenamiento | Principiantes