Introducción a los desafíos de seguridad cibernética

En el mundo actual, Cyber Security Challenges ha sido la seguridad nacional, organizaciones que van desde pequeñas a grandes empresas, universidades gubernamentales y privadas, hospitales, todos propensos a ataques cibernéticos en todo el mundo. En nuestra búsqueda para hacer frente a las nuevas amenazas emergentes, a menudo enfrentamos desafíos que uno debe enfrentar para asegurar su territorio.

Muy recientemente, es posible que haya escuchado que Wikipedia fue desconectada (9 de septiembre de 2019) en regiones de países de Medio Oriente porque fue atacada con un ataque de denegación de servicio distribuido masivo y amplio. Entonces, si los chicos malos no ahorran una educación gratuita, ¿qué menos podemos esperar de ellos?

A continuación se detalla un detalle que explica por qué los desafíos de seguridad cibernética deberían ser la principal prioridad de las principales organizaciones en 2019.

Principales desafíos de seguridad cibernética

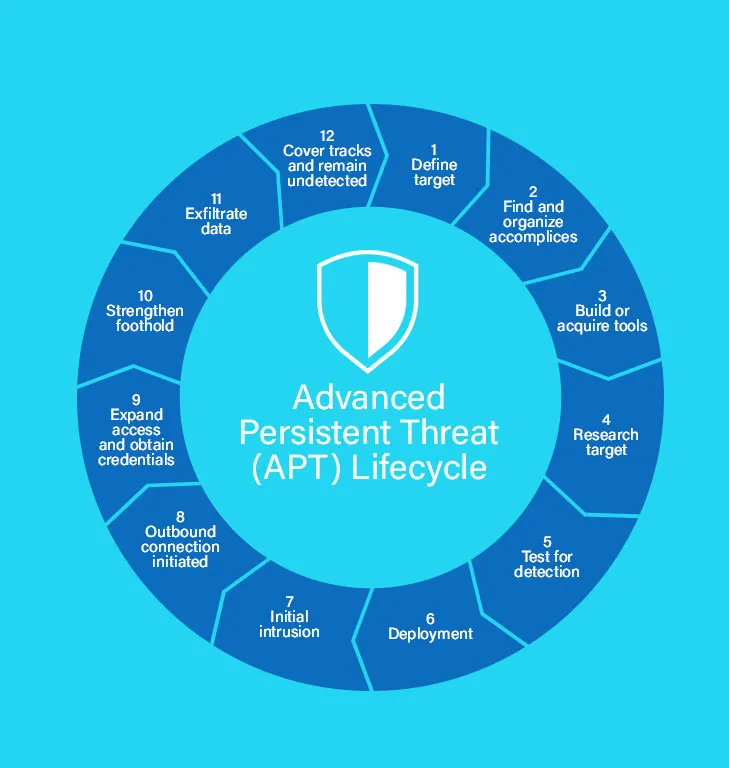

1) Amenazas persistentes avanzadas

- Las amenazas persistentes avanzadas son aquellas amenazas que van sigilosamente para penetrar en los sistemas y servidores y permanecen allí durante más tiempo sin que nadie las note / detecte.

- Están diseñados especialmente para extraer información altamente confidencial y en la actualidad muchas organizaciones no pueden protegerse de ataques de amenazas persistentes avanzados.

- Los APT no son como el malware típico, están diseñados especialmente para un propósito y, en otras palabras, están diseñados para ataques dirigidos. A continuación se muestra un ciclo de vida de amenaza persistente avanzada.

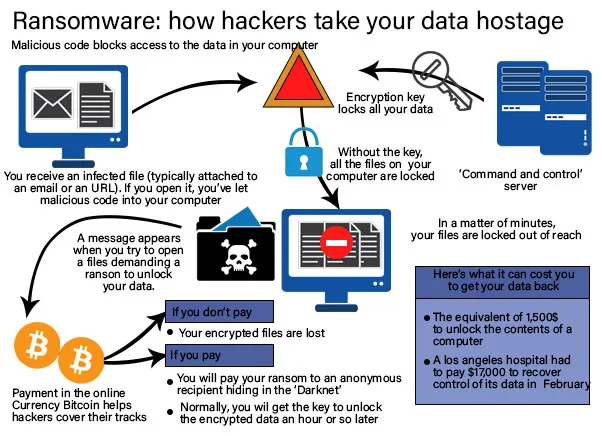

2) Evolución del ransomware

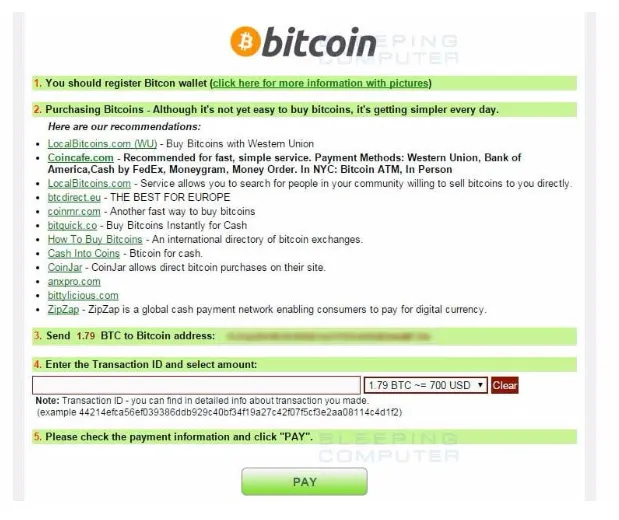

- Los últimos años han visto un aumento generalizado en los ataques de Ransomware. El ransomware también se puede clasificar como un tipo de ataques APT donde un malware penetra dentro de su sistema y, a medida que pasan los días, comienza a cifrar todos sus archivos lentamente.

- Finalmente, todos los archivos en el sistema de uno se bloquean y se exige un rescate generalmente en forma de bitcoin (porque es difícil rastrearlo).

- Una vez que se realiza el pago, los piratas informáticos proporcionan una clave de descifrado, mediante la cual se pueden descifrar todos los datos y se devuelve el acceso.

- Puede haber casos en los que un pirata informático con una mentalidad muy mala puede tomar todo el dinero exigido pero aún así no dar la clave de descifrado.

- El ransomware es la ruina de la ciberseguridad, los profesionales de datos, la informática y los ejecutivos. A continuación se muestra una anatomía de un ataque de Ransomware.

Algunos de los ejemplos de Ransomware son Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya, etc.

3) Amenazas IoT (ataques a través de dispositivos IOT comprometidos)

- IoT significa internet de las cosas. El IoT es un sistema de dispositivos informáticos, digitales y mecánicos interrelacionados que pueden transmitir datos a través de una red sin la necesidad de intervención humana a humano y humano a computadora.

- Todos estos dispositivos IoT tienen un identificador único que identifica el dispositivo a través de un código único. En el mundo actual, todos los dispositivos digitales que utilizamos se pueden conectar a una red y sí, está sucediendo en casi todas las partes del mundo.

- Al hacer esto, tenemos control sobre la mayoría de los dispositivos y dispositivos desde un único punto de operación, digamos su teléfono celular. En el mundo de hoy, puede usar su teléfono celular para apagar las luces, operar Alexa, operar el refrigerador y las lavadoras, etc. Por lo tanto, muchos dispositivos de consumo ahora están interconectados.

- En otras palabras, si accede a un dispositivo, ha accedido a todos y esto aumenta el riesgo de ataques y brechas en los valores.

- Puede haber muchas razones para estas brechas, como interfaces web inseguras y transferencias de datos, falta de conocimiento sobre seguridad, métodos de autenticación insuficientes, wifi inseguro, etc. A continuación se muestra un mapa que muestra las amenazas relacionadas con Internet de las cosas.

4) seguridad en la nube

- Existe el temor y muchas organizaciones no están dispuestas a poner sus datos en la nube y quieren ser reservados por un tiempo a menos que se garantice que la nube sea un lugar altamente seguro y que coincida con los estándares de seguridad locales.

- La razón principal es que las grandes organizaciones tienen sus propios centros de datos y tienen un control total sobre ellos, los datos se encuentran en sus sitios y en su red (es decir, la red interna), mientras que en el caso de la nube, los datos ya no se mantienen. Los propios centros de datos de la empresa y también la red se vuelven externos, lo que representa un riesgo.

- Pocos problemas conducen a ataques en la nube, algunos de ellos son: configuraciones incorrectas de la nube, API inseguras, vulnerabilidades Meltdown y Spectre, pérdida de datos debido a desastres naturales o errores humanos.

5) Ataques a criptomonedas y tecnologías adoptadas de blockchain

- No es tanto tiempo que tecnologías como las criptomonedas y las cadenas de bloques hayan comenzado a implementarse.

- Como estas tecnologías acaban de cruzar su nivel de infancia y existe un gran camino para su evolución, por lo que adoptar estas tecnologías por parte de las empresas pero no implementar los controles de seguridad adecuados es una gran amenaza, en primer lugar, es posible que no sean conscientes de la brecha sí mismo.

- Por lo tanto, se recomienda comprender los controles de seguridad antes de implementar estas tecnologías. Algunos de los ataques realizados son Eclipse, Sybil y DDOS.

6) Ataques diseñados con la ayuda de AI y Machine Learning

Sin duda, los grandes datos de todo el mundo se están enviando a los sistemas de inteligencia artificial para diversos fines, y nos ayuda a tomar nuestras decisiones. Si bien este es un lado bueno, también puede haber un lado malo. Los hackers también pueden usar AI y Machine Learning para diseñar soluciones innovadoras para realizar ataques más sofisticados.

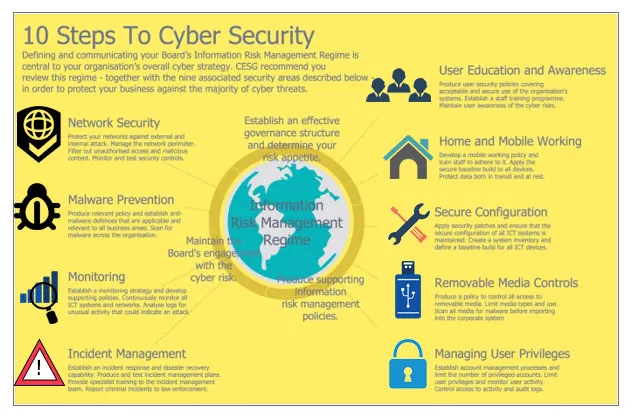

Esto fue todo acerca de los desafíos para la seguridad cibernética, y hemos hablado sobre los principales desafíos, pero también podríamos estar interesados en conocer información sobre los pasos para la seguridad cibernética, aquí tienes:

Conclusión: desafíos de seguridad cibernética

En este artículo, hemos aprendido sobre los principales desafíos para la ciberseguridad, esperamos que este artículo le sea útil para obtener conocimiento sobre los desafíos a la ciberseguridad.

Artículos recomendados

Esta es una guía de los desafíos en seguridad cibernética. Aquí discutimos la introducción y los principales desafíos a la ciberseguridad que incluyen amenazas persistentes avanzadas, evolución de ransomware, amenazas de IoT, seguridad en la nube, ataques a criptomonedas y tecnologías adoptadas por Blockchain. También puede consultar los siguientes artículos para obtener más información:

- ¿Qué es la seguridad cibernética?

- Tipos de ciberseguridad

- El papel importante de la seguridad cibernética en nuestra vida

- Carreras en seguridad cibernética

- Ciber marketing

- Eclipse vs IntelliJ | Las 6 principales diferencias que debes saber