¿Qué es lo básico de ciberseguridad?

La palabra básica de seguridad cibernética se puede clasificar en dos palabras diferentes, a saber, ciber significa "cosas relacionadas directa o indirectamente con las computadoras" y seguridad significa "proteger los tipos de cosas para que no se usen mal". Las terminologías como Computer Security o IT security son un alias para los conceptos básicos de Ciberseguridad.

En términos sencillos, los conceptos básicos de ciberseguridad son pasos tomados para proteger la información vital de cualquier robo o daño al hardware, software, así como a la información contenida en ellos. La información vital puede ser pirateada (es decir, obtener acceso sin ningún privilegio) por un pirata informático, es decir, una persona que realiza piratería. Este hacker puede ser conocido por usted o puede ser alguien anónimo. Hay dos tipos diferentes de piratas informáticos, es decir, piratas informáticos de sombrero blanco y sombrero negro.

Los piratas informáticos de sombrero blanco generalmente son personas que conoce y le permite conocer lagunas y vulnerabilidades en su sistema. También se les llama hackers éticos. Generalmente son contratados por una empresa corporativa para encontrar fallas de seguridad en su sistema.

En contraste con los principios básicos de Ciberseguridad, un pirata informático de sombrero negro son personas que realizan piratería para obtener ganancias (o por diversión o venganza) de información vital. Esta información vital puede ser información confidencial individual, como datos bancarios, acceso al correo electrónico, etc., o información confidencial de la empresa, como acceso a un servidor seguro, etc.

El pirateo realizado se puede clasificar en diferentes tipos, tales como:

- Ingeniería social

- Puertas traseras

- Ataque de denegación de servicio (DoS)

- Espionaje

- Spoofing

- Suplantación de identidad

La ingeniería social es una habilidad mediante la cual el pirata informático obtiene información vital simplemente por tener una buena comunicación con la víctima. Por ejemplo, mientras se comunica con un amigo, revela las credenciales de correos electrónicos que escucha una persona desconocida justo detrás de usted (que se muestra en la captura de pantalla 1).

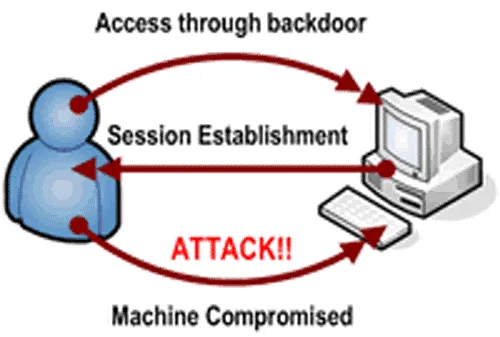

En un escenario real, las puertas traseras significan permitir el ingreso secreto y el punto de salida a un recurso vital. En términos de sistemas informáticos, una puerta trasera es cualquier método secreto para evitar la autenticación normal o los controles básicos de seguridad cibernética. Estas puertas traseras pueden existir por múltiples razones, como el diseño deficiente de un sistema o la adición intencional por parte de un diseñador que se mantiene en secreto para sí mismo o que una parte autorizada puede haber agregado posteriormente para permitir el acceso legítimo al sistema.

Los ataques de denegación de servicio (DoS) son aquellos que no implican acceso a máquinas o recursos de red a usuarios autorizados. Por ejemplo, un pirateo puede ingresar la contraseña incorrecta varias veces para que la cuenta se bloquee o la máquina / red se sobrecargue de tal manera que todos los usuarios autorizados no puedan acceder a los recursos. En tal caso, un hacker lleva a cabo un ataque desde una máquina, es decir, una única dirección IP. Esto puede manejarse bloqueando una dirección IP específica usando un firewall. Sin embargo, puede haber un escenario en el que un hacker realiza un ataque desde múltiples máquinas. Esto se conoce como ataque de denegación de servicio distribuido (DDoS).

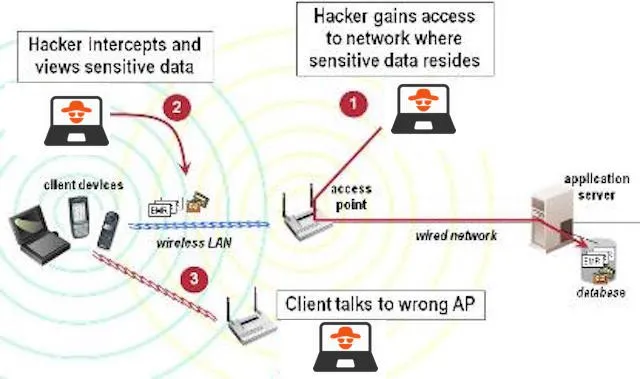

El término espionaje significa escuchar en secreto una conversación. En términos de seguridad informática, esto generalmente se lleva a cabo entre hosts básicos de seguridad cibernética en una red (se muestra en la captura de pantalla 4). Por ejemplo, hay un programa llamado Carnivore que utiliza el FBI (Oficina Federal de Investigación) para espiar el sistema de ISP (Proveedores de servicios de Internet).

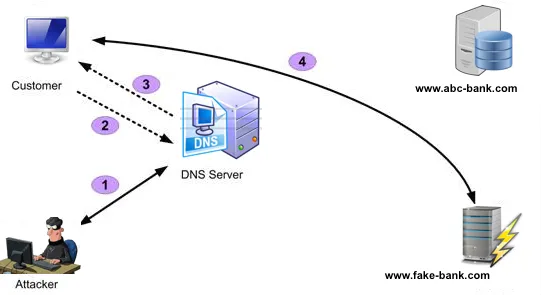

El término suplantación de identidad significa imitar algo mientras se exageran sus características con alguna ganancia o ganancia personal. La suplantación de identidad del usuario puede describirse como una situación en la que una persona o programa se disfraza con éxito (significa fingir ser alguien que no es) como otra falsificando datos. Por ejemplo, hacer una llamada de un hacker (que dice ser un usuario original) al funcionario bancario para realizar transacciones bancarias.

Cursos recomendados

- Entrenamiento JIRA

- Curso en línea sobre Java EE / J2EE

- Capacitación profesional sobre dispositivos de ensamblaje y cableado

- Programa general de redes

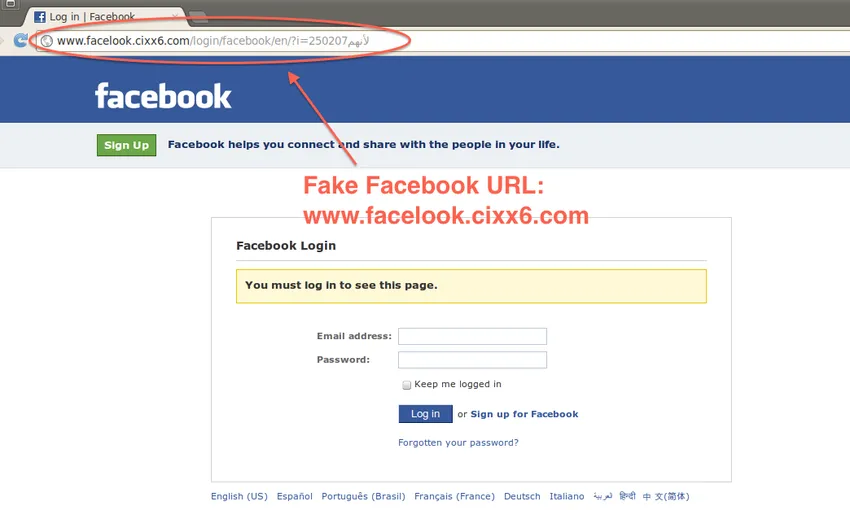

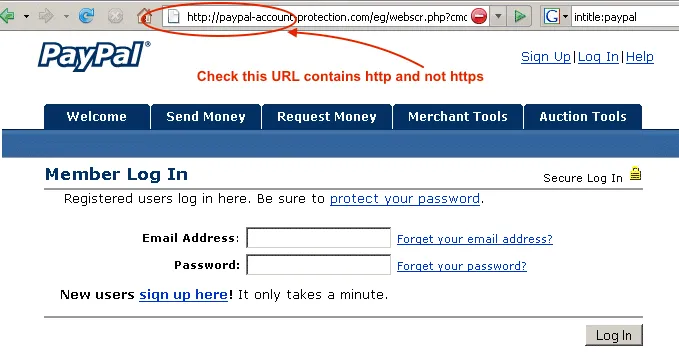

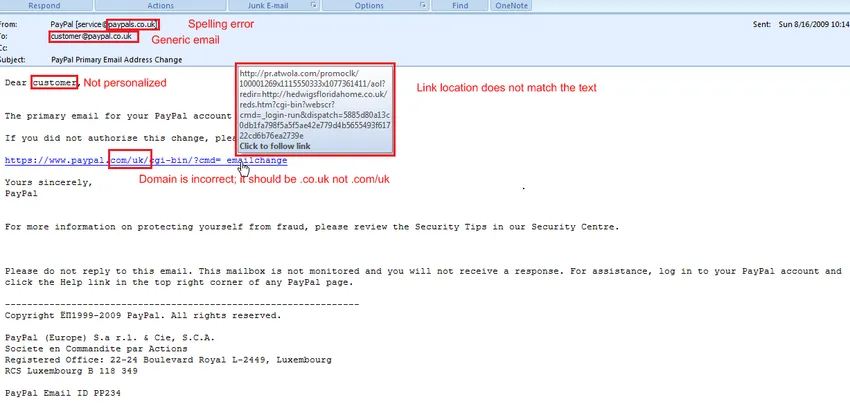

La suplantación de identidad es la práctica fraudulenta de enviar correos electrónicos que pretenden ser de compañías acreditadas para inducir a las personas a revelar información personal como nombre de usuario, contraseñas y detalles de tarjetas de crédito, etc. en línea. Esto generalmente se lleva a cabo mediante suplantación de correo electrónico o mensajería instantánea. Por lo general, dirige a los usuarios a un sitio web que parece ser legítimo pero que en realidad es falso y está controlado por un hacker. El usuario ingresa detalles confidenciales en un sitio web falso y se convierte en víctima de phishing. La captura de pantalla 6 muestra cómo se crea el sitio web de phishing de Facebook.

¡La mejor manera de mantenerse a salvo de ser pirateado es no usar computadoras! Esto significa que estará aislado de la información de la autopista llamada "Internet". Este parece ser un enfoque no posible para mantenerse seguro. Hay otro enfoque para mantenerse seguro tomando precauciones mientras trabaja con computadoras.

Consejos de seguridad personal

A continuación hay algunos consejos y trucos de seguridad personal que pueden ayudarlo a no ser hackeado.

1. Importancia de la ciberseguridad doméstica inalámbrica:

- Wi-Fi siempre tiene una contraseña predeterminada en una etapa inicial de instalación. Cambia la contraseña predeterminada de Wi-Fi. Una contraseña debe ser segura con un alfabeto (mayúsculas y minúsculas), numéricos, caracteres especiales y debe tener al menos ocho caracteres.

- Active siempre el cifrado WPA2 (Acceso protegido inalámbrico) / WEP (Privacidad equivalente por cable) compatible para Wi-Fi. Es mejor usar algo de cifrado en lugar de no usar ninguno.

- Cambia el nombre de red predeterminado. Esto se debe a que las redes predeterminadas son más propensas a ser pirateadas.

- Habilite el filtrado de direcciones MAC. Este mecanismo permite que el Wi-Fi funcione solo en direcciones MAC registradas.

- No se conecte automáticamente a una red Wi-Fi abierta, ya que estas redes son más vulnerables a ser pirateadas.

- Apague la red durante períodos prolongados de inactividad.

2. Importancia de la ciberseguridad de las redes sociales:

- Tenga cuidado al hacer clic en los enlaces que recibe en los mensajes del remitente desconocido. Esto se debe a que los enlaces pueden redirigir a un sitio web de phishing.

- Sepa lo que ha publicado sobre usted. Algunas personas publican detalles confidenciales como el número de contacto personal o la dirección en redes sociales como Facebook, Twitter, etc., que pueden ser peligrosos.

- No confíes en que un mensaje es realmente de quien dice que es. Puede estar falsificando contenido que dice ser el remitente original.

- No permita que los servicios de redes sociales como Facebook, Twitter, LinkedIn, etc. escaneen su libreta de direcciones de correo electrónico. Esto puede dar la puerta para leer el contenido del correo electrónico también.

- Escriba la dirección de su sitio de redes sociales directamente en su navegador en lugar de hacer clic en el enlace, ya que puede ser un sitio de phishing esperando obtener sus datos confidenciales.

- Sea selectivo sobre a quién acepta como amigo en una red social. Si agrega una persona desconocida en una red social, entonces puede ser el punto de entrada de la piratería.

- Elige tus redes sociales con cuidado. Comprender las políticas de privacidad.

- Tenga cuidado al instalar aplicaciones de complementos en sus sitios, ya que este complemento puede ser un troyano que podría tener acceso a su sistema.

3. Importancia de la seguridad cibernética de la banca en línea:

- Monitoree su cuenta regularmente.

- evite hacer clic en los correos electrónicos. Tal correo electrónico puede ser una trampa de phishing y puede llevarte a grandes problemas.

- Cambie sus contraseñas regularmente y asegúrese de usar una contraseña segura siempre.

- Acceda a sus cuentas desde una ubicación segura, como usar Firefox en lugar de Internet Explorer.

- No se sienta atraído si recibe un correo electrónico o SMS o una llamada telefónica que promete una recompensa por proporcionar su información personal, ya que puede ser un enfoque de ingeniería social para la piratería.

- Asegúrese de usar solo aplicaciones oficiales autorizadas por el banco).

4. Importancia de la ciberseguridad del teléfono móvil:

- Siempre use un patrón, PIN o código de acceso para bloquear su dispositivo. Si el dispositivo es robado y no está protegido por código de acceso, un hacker puede hacer un mal uso del dispositivo.

Captura de pantalla 11

Captura de pantalla 11

- Bloquee automáticamente su teléfono para mantenerlo seguro.

- El software de protección de datos debe usarse para la protección de datos del dispositivo.

- Mantenga sus aplicaciones y el software del dispositivo actualizados y siempre actualícelos desde un sitio web / fuente original.

5. Los niños se preocupan por los principios básicos de ciberseguridad:

- Hable con sus hijos sobre cómo proteger su información personal, vigilar cosas "gratuitas" y usar contraseñas de correo electrónico seguras.

- Aconseje a los niños que usen software de seguridad para escanear cualquier programa descargado.

- Controle las actividades P2P (Peer-2-Peer) o los hábitos de intercambio de archivos de sus hijos.

- Enséñeles sobre estafas de phishing utilizando una demostración.

- Enseñe a los niños sobre las aplicaciones que instalan.

Primera fuente de imagen: pixabay.com

Artículos recomendados

Aquí hay algunos artículos que lo ayudarán a obtener más detalles sobre los Tipos de Ciberseguridad, por lo que solo tiene que ir al enlace.

- 13 ¿Sabía que 13 tipos útiles de reglas de etiqueta de correo electrónico

- 32 herramientas importantes de seguridad cibernética que debe conocer

- El papel importante de la seguridad cibernética en nuestra vida

- ¿Sabías? 4 tipos dañinos de cibercrimen en la India

- Ciber marketing