Cibercrimen en India : con el advenimiento de la tecnología, la vida se ha vuelto mucho más fácil en este siglo XXI. Puede reservar billetes de tren desde el móvil, pagar facturas al instante, realizar compras en línea, etc. Esto solo es posible debido al avance en la tecnología de Internet.

El uso de Internet tiene muchas ventajas como se indicó anteriormente. En contraste, también hay desventajas para el uso de Internet. Una persona puede ser presa del fraude de pagos en línea, puede perder sus cosas confidenciales en las redes sociales debido a la venganza con alguien, etc. Este tipo de actividades maliciosas realizadas en Internet se pueden clasificar en Cyber Crime india.

Hace unos años, había una falta de conciencia sobre los delitos cibernéticos sobre los delitos que podrían cometerse a través de Internet. Sin embargo, con el aumento del apoyo del Gobierno de la India, ha habido una ley separada para los delitos cometidos en Internet. El 17 de octubre de 2000, el Parlamento de la India aprobó una nueva ley relacionada con el delito cibernético "Ley de Tecnología de la Información". Esta ley se ocupa de la tecnología en el campo del comercio electrónico, la gobernanza electrónica, la banca electrónica y las sanciones. y castigos en el campo del delito cibernético.

¿Qué es el delito cibernético?

Los delitos cibernéticos se pueden definir como los actos ilegales en los que la computadora se utiliza como herramienta o como objetivo o ambos. Este es un término general que abarca delitos como phishing, suplantación de identidad, ataque DoS (denegación de servicio), fraude con tarjeta de crédito, fraude de transacciones en línea, ciber difamación, pornografía infantil, secuestro de una persona que usa salas de chat, acoso a una persona que usa Internet como medio, acceso no autorizado al sistema informático, terrorismo cibernético, creación y distribución de virus, spam, etc.

Nota: conviértete en un hacker y pentester éticoAprenda a proteger a las empresas de los peligros de los esfuerzos de piratería maliciosa. Evaluar la seguridad de los sistemas informáticos, utilizando técnicas de prueba de penetración. Desarrollar habilidades de piratería ética.

¿Cuáles son los diferentes tipos de delitos cibernéticos?

El delito cibernético se puede clasificar en:

- Delito cibernético contra la persona

- Delito cibernético contra la propiedad

- Cibercrimen contra el gobierno

- Cibercrimen contra la sociedad

1. Delito cibernético contra la persona:

En esta categoría, el delito se comete contra una persona que utiliza el servicio electrónico como medio. A continuación se detallan algunos delitos que se incluyen en esta categoría:

a. Acoso cibernético: el término acoso significa atención no deseada u obsesiva de un individuo o grupo hacia otra persona. El acoso cibernético se refiere a la amenaza que se crea mediante el uso de tecnología informática como Internet, correos electrónicos, SMS, cámaras web, llamadas telefónicas, sitios web o incluso videos.

si. Piratería cibernética: Esto significa obtener acceso no autorizado sobre el sistema informático con la intención de obtener un beneficio personal o mal uso. Generalmente destruye todos los datos presentes en el sistema informático. La captura de pantalla 2 muestra un mensaje que el hacker puede publicar una vez que su sistema se ve comprometido.

C. Cracking: Cracking se refiere a la eliminación digital del código de protección contra escritura y escritura que impide que el software copiado o pirateado se ejecute en computadoras que no han sido autorizadas por el proveedor del software . La persona que lleva a cabo esta tarea se llama Cracker .

Hay diferencia entre Hacker y un Cracker. Hacker usa su conocimiento para encontrar las fallas en la seguridad de los sistemas donde Cracker usa su conocimiento para violar la ley.

re. Difamación: implica la acción de dañar la buena reputación de alguien que usa una computadora o un servicio electrónico como medio . Por ejemplo, publicar mensajes vulgares y / o fotos sobre una persona en su perfil de red social como Facebook, Twitter, etc.

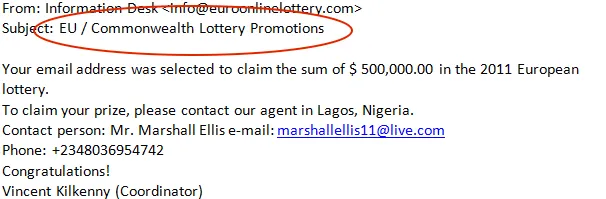

mi. Fraude en línea: se refiere a actos de robo de datos confidenciales de la víctima, como credenciales bancarias que utilizan sitios de suplantación de identidad (phishing) y, posteriormente, retirar dinero de la cuenta de la víctima, estafas de lotería en línea, como estafas de lotería de Nigeria. ¡La captura de pantalla 3 muestra la estafa de lotería en línea afirmando que ha ganado una cantidad de $ 5, 00, 000!

F. Pronografía infantil: Esto implica el uso de dispositivos y servicios electrónicos para crear, distribuir o acceder a materiales que explotan sexualmente a niños menores . Por ejemplo, grabar un acto atroz hecho con un niño en un dispositivo móvil y distribuirlo en un sitio porno.

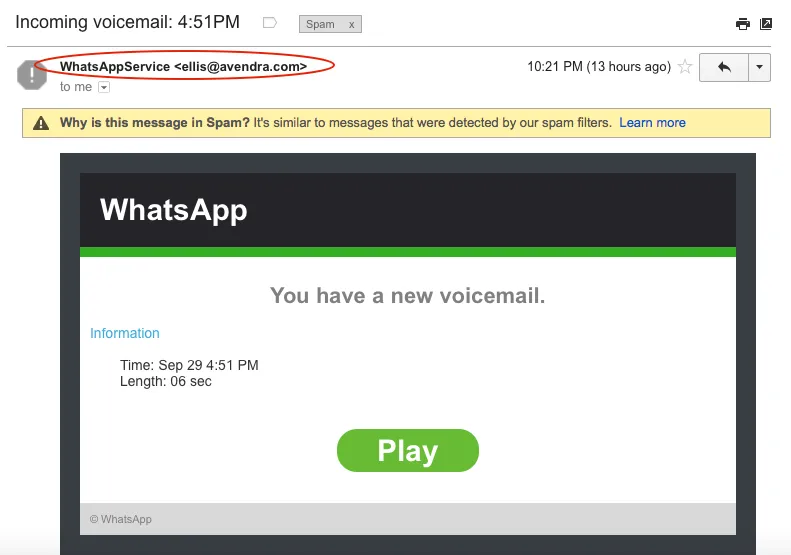

sol. Spoofing: el término spoofing significa imitar algo mientras exagera sus características con alguna ganancia o ganancia personal. La suplantación de identidad del usuario puede describirse como una situación en la que una persona o programa se disfraza con éxito (significa fingir ser alguien que no es) como otra falsificando datos. La suplantación de identidad se puede hacer mediante correo electrónico o SMS o WhatApp. Por ejemplo, enviar por correo constantemente a una persona que reclama del banco y solicita credenciales bancarias. La captura de pantalla 4 muestra a un pirata informático que dice ser de WhatsApp y envía un archivo adjunto (posiblemente un troyano o un virus).

2. Delito cibernético contra la persona:

En esta categoría, el delito se comete contra la propiedad de una persona que utiliza el servicio electrónico como medio. A continuación se detallan algunos delitos que se incluyen en esta categoría:

a. Transmisión de virus: un virus informático es un programa de malware que se reproduce en otros programas informáticos, unidades de disco, archivos o sector de arranque del disco duro. Una vez que esta replicación del llamado virus tiene éxito, las áreas afectadas se denominan "infectadas" . Los piratas informáticos generalmente transmiten virus al sistema de destino utilizando archivos adjuntos de correo electrónico como medio . Cuando la víctima abre el archivo adjunto (que está infectado con virus), este virus se replica en todo el sistema y, por lo tanto, ralentiza su sistema.

si. Agachamiento cibernético: el término agacharse significa ocupar ilegalmente un lugar deshabitado. Cyber Squatting es donde dos o más personas reclaman el mismo Nombre de dominio o cualquier servicio disponible en Internet, como el perfil de Facebook, etc. El hacker afirma que él / ella había registrado el nombre antes que otra persona o que él / ella es el propietario de Twitter encargarse de.

Por ejemplo, el primer caso en la India registrado para acoso cibernético fue Yahoo Inc. v / s Aakash Arora en 1999, donde el acusado lanzó un sitio web YahooIndia.com casi idéntico al popular sitio web del demandante Yahoo.com y también proporcionó servicios casi similares. Sin embargo, el tribunal falló a favor de Yahoo Inc.

C. Vandalismo cibernético: el vandalismo se refiere a acciones que involucran destrucción deliberada o daño de propiedad pública o privada . El ciber vandalismo significa destruir o dañar los datos cuando un servicio de red no está disponible.

Por ejemplo, The Tribune of Pakistan había informado en noviembre de 2012 que los piratas informáticos (grupo llamado 'eboz' en Pakistán) reemplazaron el logotipo de Google en Pakistán con una imagen de dos pingüinos caminando por un puente al atardecer.

re. Delitos de propiedad intelectual : la propiedad intelectual es propiedad intangible que es el resultado de la creatividad, como derechos de autor, marca registrada, patente, etc. El delito de derecho de propiedad intelectual (DPI) es cualquier acto ilegal por el cual el propietario se ve privado o total o parcialmente de sus derechos. Estas son las ofensas más comunes que ocurren en India e incluyen piratería de software, infracción de patentes, diseños, marcas registradas, derechos de autor, robo de código fuente, etc.

Por ejemplo, el caso popular de la marca registrada de Bikanervala v / s New Bikanerwala presentada en 2005. El demandante (aquí Bikanervala) había presentado un caso de DPI con el demandado (aquí New Bikanerwala) ya que estaban ejecutando una nueva salida en Delhi mediante el uso de una marca registrada con demandante. El tribunal había permitido la solicitud del demandante y el acusado fue inmovilizado por medio de una orden interina ad.

Cursos recomendados

- Capacitación de certificación en línea en XML

- CCNA Exam Training

- Curso de certificación en línea en sistemas operativos UNIX y Linux

- Curso completo de HTML 5

3. Delito cibernético contra el gobierno:

En esta categoría, el delito se comete contra el gobierno mediante el uso de instalaciones de Internet . A continuación se detallan algunos delitos que se incluyen en esta categoría:

a. Guerra cibernética: La guerra cibernética es un conflicto basado en Internet que implica ataques políticamente motivados contra la información y sus sistemas relacionados. Puede deshabilitar sitios web y redes oficiales, interrumpir o incluso deshabilitar servicios esenciales como la conexión a Internet, robar o alterar datos clasificados, como detalles de sensex en el sitio web oficial, y paralizar sistemas financieros como bloquear pasarelas de pago.

Por ejemplo, la Agencia de Seguridad Nacional (NSA) de espionaje estadounidense a gran escala en muchos países. Este espionaje fue explotado por el ex agente de la NSA Edward Snowden .

si. Terrorismo cibernético: el terrorismo cibernético es el uso motivado políticamente de las computadoras y la tecnología de la información para causar interrupciones graves o temor generalizado entre las personas.

Por ejemplo, el ejemplo reciente de la violación de linchamiento de la mafia de Dimapur en 2015 acusado se debe a la difusión del mensaje en la aplicación de chat llamada Whatsapp, cantidad de habitantes del distrito de Dimapur en Nagaland.

4. Delito cibernético contra la sociedad en general:

Una actividad ilegal realizada con la intención de causar daño al ciberespacio que puede afectar a toda la sociedad o a un gran número de personas. A continuación se detallan los delitos que se incluyen en esta categoría:

a. Juego en línea: el término juego significa participar en actividades que permiten la oportunidad de ganar dinero . El juego en línea es uno de los negocios más lucrativos que está creciendo hoy en la lista de delitos cibernéticos en la India. También se conoce como juego de Internet o iGambling. El incidente del delito cibernético, como la estafa de lotería en línea (particularmente los de la estafa de lotería de Nigeria), los trabajos en línea, es decir, el trabajo desde una ubicación remota, etc.

si. Tráfico cibernético: el término tráfico significa negociar o participar en actividades comerciales que se consideran ilegales y están prohibidas por la ley de delitos cibernéticos. El tráfico cibernético se refiere a actividades ilegales llevadas a cabo utilizando computadoras y / o servicios informáticos. Por ejemplo, vender niño secuestrado al grupo de trata de personas utilizando WhatsApp como medio.

¿Cuáles son las leyes relativas al delito cibernético en la India?

Los delitos cibernéticos están aumentando día a día debido al uso extensivo de Internet por parte de las personas. Para tratar con este Gobierno de la India (GoI), se impuso la Ley de Tecnología de la Información de 2000, que se promulgó con el objetivo principal de crear un entorno propicio para el uso comercial de la Tecnología de la Información.

Hay varios delitos diferentes relacionados con Internet que se han considerado punibles según la Ley de TI y el IPC (Código Penal indio) . A continuación se ilustra un extracto de este acto:

-

Delitos informáticos en virtud de la Ley de TI:

- Sección 65: Alteración de documentos fuente de la computadora

- Sección 66: piratería con sistemas informáticos, alteración de datos

- Sección 67: Publicación de información obscena

- Sección 68: Poder del controlador para dar instrucciones

- Sección 69: Instrucciones del controlador a un suscriptor para ampliar las instalaciones para descifrar información

- Sección 70: acceso no autorizado al sistema protegido

- Sección 71: Penalidad por tergiversación

- Sección 72: Infracción de la confidencialidad y privacidad.

- Sección 73: Publicación de certificados falsos de firma digital

Nota: La sección 66 A ha sido eliminada.

Hay uno de esos incidentes relacionados con esta sección que sucedió recientemente. Una niña de 21 años de Palghar (distrito de Maharashtra que está cerca de Virar) fue arrestada el 19 de noviembre de 2012 por publicar un mensaje en Facebook que critica el cierre en Mumbai debido al funeral de Bal Thackeray (ex jefe de la política de Shiv Sena). fiesta en Maharashtra).

También arrestaron a su amiga por "gustarle" la publicación. Inicialmente fueron arrestados bajo la Sección 295 A del Código Penal de la India (IPC) que significa herir sentimientos religiosos y la Sección 66 A de la Ley de Tecnología de la Información, 2000. Sin embargo, más tarde un tribunal local retiró todos los cargos contra las niñas.

-

Delitos cibernéticos bajo IPC y leyes especiales:

- Sección 503 IPC: envío de mensajes amenazantes por correo electrónico

- Sección 499 IPC: Envío de mensajes difamatorios por correo electrónico

- Sección 463 IPC: Falsificación de registros electrónicos.

- Sección 420 IPC: sitios web falsos, fraudes cibernéticos

- Sección 463 IPC: suplantación de correo electrónico

- Sección 383 IPC: Web-Jacking

- Sección 500 IPC: envío de mensajes abusivos por correo electrónico

-

Delitos cibernéticos en virtud de los actos especiales:

- Ley NDPS (estupefacientes y sustancias psicotrópicas): venta en línea de drogas

- Ley de armas: venta en línea de armas y municiones

¿Qué hacer cuando te conviertes en víctima de un delito cibernético?

Sucede que las personas que se convierten en víctimas de delitos cibernéticos no saben qué hacer e incluso algunas personas no denuncian el delito, lo que permite a los piratas informáticos atacar a la próxima víctima. Si se convierte en víctima de un delito cibernético, puede informar al responsable de la celda de delito cibernético que se encuentra bajo la jurisdicción donde se produjo el delito. La célula de delito cibernético está presente en casi todas las ciudades del mundo.

Puede presentar una queja de delito cibernético alegando delito cibernético con los siguientes documentos obligatorios :

1. El delito cibernético que involucra abuso de correo electrónico, bombardeo de correo electrónico, etc., debe proporcionarse con los siguientes documentos:

- Extraiga los encabezados extendidos del correo electrónico abusivo y envíe una copia electrónica y una copia impresa del correo electrónico.

Tenga en cuenta que la copia impresa presentada debe coincidir exactamente con la copia impresa y debe mencionar la fecha y hora del correo electrónico correctamente. Nunca elimine dicho correo electrónico hasta que se complete la investigación del delito cibernético o el acusado sea llevado a los cargos.

2. El delito cibernético que implica piratería del sistema debe proporcionarse con los siguientes documentos:

- Registros del servidor (copia impresa y copia impresa)

- Copia duplicada de la página web borrada (copia impresa y copia impresa) en caso de que su sitio web esté borrado

- Si sus datos se ven comprometidos, tal vez en el servidor o la computadora o en cualquier red envíe una copia electrónica de los datos originales y los datos comprometidos

Primera fuente de imagen: pixabay.com

Artículos recomendados

Aquí hay algunos artículos que lo ayudarán a obtener más detalles sobre los Tipos Nocivos de Cibercrimen en la India, así que solo vaya al enlace.

- 13 tipos de etiqueta de correo electrónico (reglas básicas importantes)

- 32 herramientas importantes de seguridad cibernética que debe conocer

- Nuevas y mejores 17 señales inteligentes que necesita para invertir en ciberseguridad

- 6 tipos de ciberseguridad | Fundamentos | Importancia

- El papel importante de la seguridad cibernética en nuestra vida