Diferencia entre phishing vs pharming

El phishing es enviar a alguien un correo electrónico falso y pedirle que comparta la información confidencial, como nombre de usuario, contraseña y datos bancarios, etc. El sitio web de phishing es totalmente poco auténtico. Por otro lado, los pharmers generalmente piratean el Sistema de nombres de dominio (DNS) de un sitio web genuino en pharming. El usuario abre un sitio impostor que es una réplica del sitio web real. El phishing es un delito más comúnmente cometido, mientras que el pharming no ocurre con mucha frecuencia.

Suplantación de identidad

Debe conocer las amenazas relacionadas con el cibercrimen. En estos días, los hackers se han vuelto muy astutos y están recurriendo a nuevas técnicas para robar información confidencial de computadoras personales y computadoras portátiles. Una de las metodologías adoptadas para lograr el acto ilegal es el phishing. Es un procedimiento ilegal a través del cual un pirata informático o cualquier persona adquiere información sobre temas confidenciales / sensibles en secreto. Puede ser un nombre de usuario, contraseña o detalles de la tarjeta de crédito / débito, etc. Se dice que el phishing es parte del delito cibernético. Debe recordarse que la intención de adquirir información confidencial es maligna.

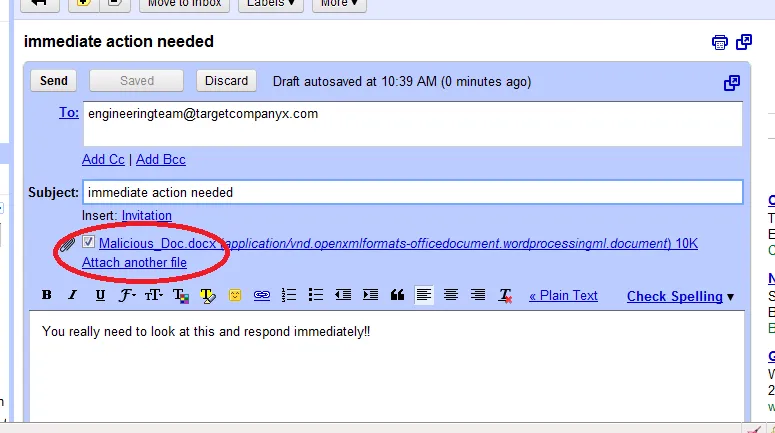

El objetivo de cometer tal delito es victimizar a los consumidores mediante el envío de correos electrónicos fraudulentos que a menudo contienen el virus. Como tal, el phisher envía correos electrónicos masivos que pueden parecer auténticos en primera instancia. Por ejemplo, las personas pueden recibir correos electrónicos que les informan de un premio de lotería de un banco o cualquier otra empresa de renombre. El remitente generalmente solicita su información personal, como nombre, dirección, número de teléfono, correo electrónico y lo más importante, sus datos bancarios. Últimamente, el phishing se ha vuelto bastante común, victimizando a varias personas en el proceso.

Sin embargo, se han emprendido varias medidas para frenar esta amenaza cibernética, como hacer que las personas sean conscientes y adviertan de tales correos electrónicos fraudulentos y no confiar en ellos ciegamente, ofreciendo capacitar a los usuarios para abordar tales incidentes, mejorando el nivel de seguridad de los sitios web, la legislación y mucho más. El phishing se incluye en la categoría de ingeniería social y, como tal, también se ha dirigido a sitios web de redes sociales como Facebook, YouTube o Twitter para estafar a los usuarios.

Advenimiento de phishing

El primer objetivo principal de los phishers fue American Online Accounts (AOL). Querían obtener secretamente información sobre las cuentas. Con esa intención en mente, se presentaron como empleados de AOL a sus víctimas objetivo y enviaron mensajes solicitando que más tarde envíen su nombre de usuario y contraseña. Una vez que el usuario cayó en su trampa, se volvió fácil cumplir su mala intención. Se involucraron en una serie de delitos relacionados con el ciber, como el envío de correos electrónicos masivos de spam, software que contiene malware, etc.

Dando un paso más en este proceso, recurrieron a otras actividades ilegales, como alentar a los usuarios de Internet a navegar por sitios web falsos cuya URL no era legítima. De hecho, también aprovecharon indebidamente los errores gramaticales y ortográficos. Con el paso del tiempo, el negocio del phishing se volvió tecnológicamente avanzado y se hizo muy difícil para las autoridades detectar los errores. Pero es motivo de grave preocupación que varios sitios web gubernamentales y militares estén siendo atacados mediante phishing con el objetivo de robar la información confidencial.

Pérdida de riqueza cada año

Es bastante desafortunado que muchas instituciones financieras, como bancos, compañías reconocidas y confiables, e incluso los gobiernos, incurran en grandes pérdidas por año debido a la actividad ilícita de phishing. La pérdida se ha estimado en miles de millones.

Cursos recomendados

- Dominar el curso en línea ASP.NET

- Curso en línea de Java Swing GUI

- Entrenamiento de Certificación en Games Unity

- Curso de Certificación en Java Comprensivo

Categorización detallada de las técnicas de phishing

Ahora es importante para usted comprender los diferentes tipos de técnicas de phishing que los piratas informáticos suelen adaptar para engañar a los usuarios. De hecho, esto lo ayudará a mantenerse alerta y atento si se encuentra con un incidente de este tipo en el futuro cercano. En cualquier caso, no responda a ningún correo que afirme convertirlo en millonario de la noche a la mañana. Algunos de los tipos importantes de técnicas de phishing incluyen:

-

Ballenero

Cuando los phishers o hackers apuntan a los altos ejecutivos y otros funcionarios de alto rango de una empresa de renombre como el presidente, el CEO o el CFO, esta actividad se conoce como la caza de ballenas. Se puede explicar con un simple ejemplo. Por lo general, se escribe a las autoridades superiores con un reclamo falso con respecto a la preocupación de la compañía. El contenido del correo electrónico suele ser algún tipo de queja del cliente. Los piratas informáticos pueden enviar una URL y solicitar a la autoridad que descargue e instale el software para que puedan ver la citación. Por lo tanto, la administración de la empresa debe tener mucho cuidado con dichos correos electrónicos para que no queden atrapados en la red. Esto puede conducir a pérdidas financieras para la empresa.

-

Evasión de filtro

Evasión de filtro es un nuevo método desarrollado por los Phishers para perpetuar su actividad ilegal. En este procedimiento, hacen uso de las imágenes o fotos en lugar del texto. Esta técnica se ha desarrollado para desafiar a las autoridades antiphishing que identifican correos electrónicos fraudulentos o spam. Sin embargo, la tecnología avanzada ha introducido medicamentos para combatir tales enfermedades. Ha lanzado una versión más moderna de filtros anti-phishing para detectar tales imágenes usando el Reconocimiento óptico de caracteres (OCR). Por otro lado, estas autoridades también usan el reconocimiento inteligente de palabras (IWR) útil para identificar los estilos cursivos y diversos de escritura a mano. Sin embargo, esta técnica no sustituirá a OCR.

-

Spear Phishing

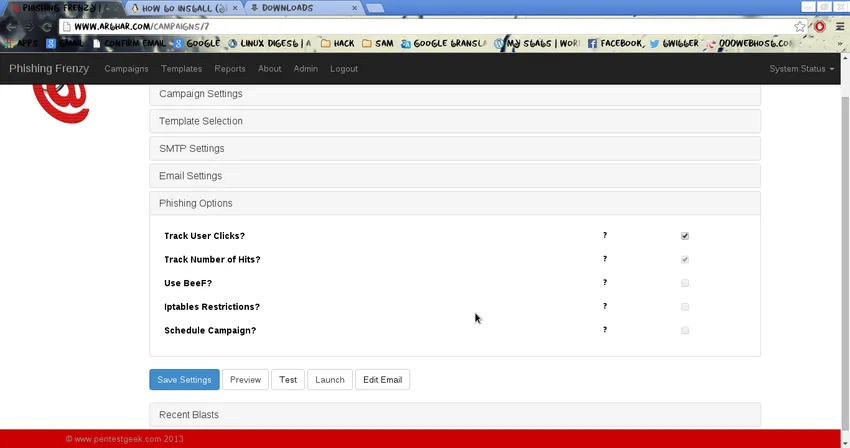

Este tipo de técnicas de phishing se realizan con la intención de atacar a usuarios individuales o incluso a una empresa. De hecho, ha sido reconocido como uno de los procesos de phishing más comunes en los últimos tiempos. Los hackers pretenden recopilar información personal de las personas a través de correos electrónicos falsos. Sin embargo, tenga cuidado con cualquier correo electrónico de una persona desconocida.

-

Manipulación de enlaces

Este es un tipo de farsa técnica en la que un correo electrónico fraudulento solicitará hacer clic en un enlace a un sitio web falsificado de cualquier empresa falsa. Sin embargo, cuando abra la URL, no dudará de que se trata de un sitio web phishing. Los piratas informáticos llevan a cabo este acto ilegal, ya sea mediante la ortografía incorrecta en el enlace o mediante el uso de un subdominio falso para atrapar a sus presas. Cuando abre una página en particular en un sitio, parece que está viendo esa página específica, pero la verdad es que está vinculada a algún otro sitio web. Además, debe haber encontrado correos electrónicos que muestran hacia dónde lo llevará el enlace. Los phishers también aprovechan algunos nombres de dominio internacionales que son difíciles de identificar.

-

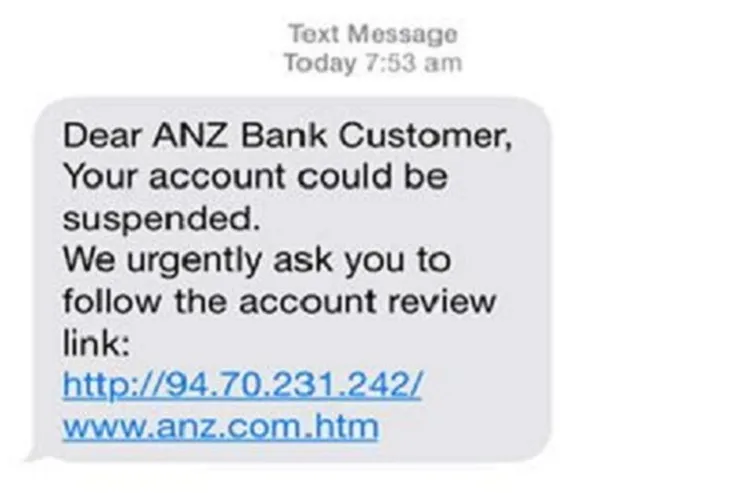

Phishing por teléfono

Las técnicas de phishing por teléfono son otra metodología común que no requiere conexión a Internet para cometer el delito. Los phishers primero identifican a sus víctimas y luego hacen llamadas telefónicas falsas, especialmente haciéndose pasar por gerentes bancarios o su personal. Por lo general, engañan a las personas al decir que su cuenta bancaria ha desarrollado un problema y solicitan información bancaria completa, incluidos los detalles de la tarjeta de crédito o débito y el número PIN. Obtienen una IP durante la conversación y luego sacan todo el dinero de la cuenta de la persona dejándolo en bancarrota. Por lo tanto, nunca comparta sus datos bancarios con una persona desconocida por teléfono.

-

Phishing de clones

Como su nombre indica, se trata de un ataque cibernético en el sitio web realizado con la ayuda de un correo electrónico o cualquier enlace. Los phishers a menudo apuntan a un correo electrónico genuino que anteriormente estaba activo. Desarrollan un clon idéntico de ese correo o enlace y lo reemplazan con la versión pirateada que contiene malware. Ahora enviarán un correo electrónico a su objetivo desde la identificación falsificada y el usuario presume que es un correo electrónico original. Para completar sus intenciones maliciosas, los piratas informáticos generalmente usan una computadora o computadora portátil que está infectada con el virus.

-

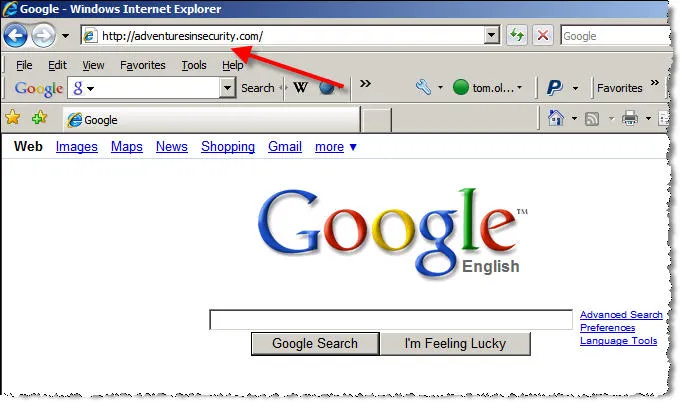

Falsificación de sitios web

Los phishers hacen uso de alta tecnología como JavaScript para lograr su motivo. Esto les ayuda a cambiar la barra de direcciones. De hecho, también les permite sustituir las imágenes del sitio web auténtico. Pueden cerrar el sitio original y desarrollar su propio sitio utilizando la misma URL válida. Con la tecnología cada vez más avanzada, han adoptado métodos más nuevos, como Cross Script Scripting, donde atacan directamente el sitio web original. Esto plantea grandes dificultades para que los anti-phishers controlen tales actividades ilegales. La preocupación es aún mayor porque los usuarios tienen que iniciar sesión en la página de su banco o servicio. PayPal ha enfrentado muchos problemas de falsificación web en el pasado.

-

Redirección encubierta

Covert Redirect es una de las técnicas de phishing a través de la cual estos astutos hackers obtienen información personal de las víctimas cuando estos visitan su sitio web falso. Sin embargo, esto solo se puede hacer si el usuario permite autorizar la aplicación en el sitio. Cuando lo hace, los phishers obtienen un token de la accesibilidad a la información confidencial se vuelve muy fácil.

Además de estas técnicas de phishing, los phishers también pueden adoptar otros métodos. Estos incluyen Evil Twins, Tab nabbing y obtener información de datos bancarios.

Pharming

Ahora hablemos de pharming. En términos simples, se describe como un tipo de delito cibernético en el que el tráfico web de un sitio genuino se transporta a otro sitio web malicioso. Este tipo de ciberataque está más asociado con los aspectos técnicos. En este caso, el archivo del host en la computadora de la víctima puede ser alterado. Los atacantes también pueden aprovechar un inconveniente del software del servidor DNS. Pharming se vuelve más fácil si los atacantes obtienen acceso a un sistema informático que no está protegido. Por lo tanto, las computadoras instaladas en el hogar pueden orientarse fácilmente en comparación con los sistemas corporativos que tienen un servidor protegido.

Como el phishing se deriva de la palabra 'pesca' de manera similar, pharming se deriva del término agricultura. Según los últimos informes, tanto el phishing como el pharming se han convertido en una de las principales amenazas para Internet y la palabra cibernética. Pharming básicamente victimiza el negocio en línea, como los sitios web de comercio electrónico y las transacciones a través de Internet. Sin embargo, se iniciaron algunos pasos para reducir este acto maligno mediante la introducción de software antivirus o eliminación de software espía, pero, desafortunadamente, nada resultó ser efectivo.

Los servidores basados en el hogar son objetivos fáciles

Los servidores en el hogar y las computadoras personales son vulnerables y están desprotegidos y, por lo tanto, entran fácilmente en el radar de los pharmers. Hay una serie de técnicas que utilizan los piratas informáticos, pero la más común es utilizar el método de envenenamiento de caché de DNS. El nombre del sitio web se puede convertir en dígitos que se pueden decodificar con la ayuda de la máquina. Por ejemplo, www.product.com se convierte en una serie de números numéricos como 180.172. 1.1. Esto puede plantear mayores amenazas. Una de las principales razones que hacen que los escritorios sean fácilmente vulnerables es su mala administración.

Sin embargo, la preocupación no termina aquí, sino que hay otros inconvenientes vitales que sin duda deben señalarse. A menudo, las personas se comprometen con el enrutador de la red local. Debe comprender que los enrutadores tienen un papel importante que desempeñar en lo que respecta a la seguridad cibernética. Pero si no es un enrutador genuino, puede estropear la información de DNS. En tal circunstancia, el pharmer tomará el control del servidor DNS y toda la información pasará a este servidor ilegal o defectuoso.

Otro problema que puede apuntalar es el cambio de firmware por parte de los enrutadores. En ese escenario, las autoridades encontrarán dificultades para rastrear al atacante. Esto se debe a que el firmware reemplazado casi se parece al mismo, incluida la página de administración, la configuración, etc.

Algunos incidentes de pharming

Hubo algunos casos importantes de ataques de pharming que se informaron y salieron a la fama. Una vez que tal incidente fue la piratería del nombre de dominio del ISP de Nueva York y se vinculó con un sitio web en Australia. Sin embargo, no se informó dicha pérdida financiera. Ocurrió en enero de 2005.

En otro incidente más, se presentó una queja contra un banco en México que se dedicaba a actividades de pharming. El demandante era Symantec y tuvo lugar en enero de 2008. Según el informe, la configuración de DNS se modificó desde la computadora de un cliente en casa después de recibir un correo electrónico de España.

Diferencia entre phishing y pharming

La comparación principal entre Phishing vs Pharming se discute a continuación:

En este artículo de Phishing vs Pharming, hemos visto que tanto Phishing como Pharming parecen ser casi idénticos y se consideran serias amenazas relacionadas con el ciber. Sin embargo, difieren mucho entre sí.

Conclusión - Phishing vs Pharming

En el artículo de phishing vs pharming, ambos son una seria amenaza para Internet y la ciberseguridad. Aunque el software se ha desarrollado y se están introduciendo nuevas técnicas para eliminar tales crímenes, las personas deben estar atentas, alertas y atentas cuando utilizan Internet de cualquier forma. No te dejes atrapar fácilmente en la trampa de estos atacantes.

Artículo recomendado

Esta ha sido una guía de las principales diferencias entre Phishing y Pharming. Aquí también discutimos las diferencias clave de Phishing vs Pharming. También puede echar un vistazo a los siguientes artículos para obtener más información:

- La mejor guía para la definición de hackers éticos | Certificación | entrenamiento | Principiantes

- 15 mejores técnicas de análisis empresarial

- Los 13 mejores pasos para crear una página web optimizada de técnicas de SEO

- 7 técnicas importantes de minería de datos para obtener los mejores resultados

- Características importantes de ASP.NET vs C #

- Beneficios importantes de ASP.NET vs .NET