Descripción general de las técnicas de criptografía

El cifrado en Internet y los sistemas de almacenamiento como discos duros y memorias USB se están volviendo cada vez más comunes porque la compañía quería proteger sus datos privados. Para evitar que los hackers accedan y usen sus datos, todas las corporaciones que manejan información personal deben usar las tecnologías de criptografía actuales. La criptografía es la técnica para proporcionar seguridad mediante la codificación de mensajes para que no sean legibles.

La criptografía se ocupa de varios principios de seguridad que son los siguientes:

- Confidencialidad: especifica que solo el remitente y el destinatario o destinatarios deben poder acceder al mensaje. La confidencialidad se perderá si una persona autorizada puede acceder a un mensaje.

- Autenticación: identifica a un usuario o un sistema informático para que se pueda confiar.

- Integridad: comprueba que el contenido de un mensaje no debe modificarse durante su transmisión del remitente al destinatario.

- No repudio: especifica que el remitente de un mensaje no puede ser rechazado después de haberlo enviado en caso de disputa.

Las 5 mejores técnicas de criptografía

Aquí hay algunos códigos muy fáciles y tecnologías de encriptación modernas más complejas que se usan en Internet hoy en día.

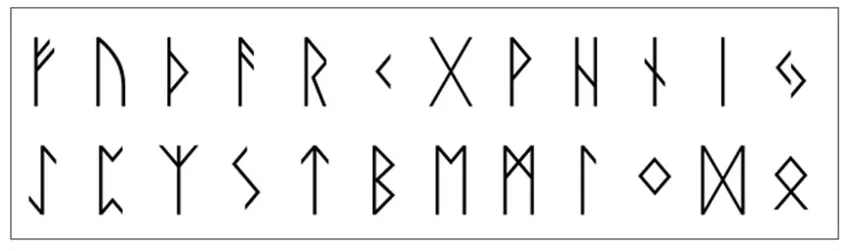

1) Códigos simples

- Esta categoría es cualquier forma de escribir un mensaje que es difícil de leer para cualquier otra persona. Eso implica escribir cosas en otro alfabeto. Aquí podemos ver que las runas islandesas y el IPA, así como otro nicho, construyeron alfabetos como el Alfabeto Deseret.

- En esto, podemos usar el lenguaje para codificar. Hemos investigado la creación de idiomas creados, como el élfico y el esperanto.

- El libro Code Talker de Chester Naz y Judith Schiess Ávila es un libro que explica cómo el idioma navajo se había utilizado como código en la Segunda Guerra Mundial y nunca se vio afectado por condiciones extremadamente intensas.

- Si Navajo no tenía palabras para una noción en particular, los hablantes de código eligieron un término en su lugar. La palabra navajo para "colibrí", por ejemplo, se había convertido en un avión de combate, y "sombrero de hierro" era Alemania.

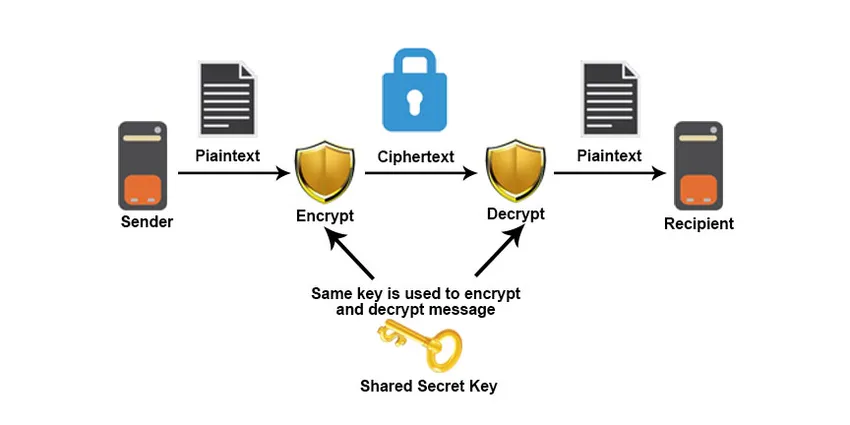

2) cifrado simétrico

- El cifrado simétrico es un tipo de cifrado que se utiliza para cifrar y descifrar datos electrónicos con solo una clave (una clave secreta). Los cifrados de sustitución son técnicas de cifrado simétrico, pero el cifrado simétrico moderno puede ser mucho más complicado.

- Los datos se convierten a un método que nadie puede entender sin una clave secreta para descifrarlos utilizando algoritmos de cifrado simétricos.

- El cifrado simétrico es un algoritmo antiguo pero es más rápido y eficiente que el cifrado asimétrico. Debido al gran rendimiento y la alta velocidad de simétrica en comparación con el cifrado asimétrico.

- Mientras que la criptografía de clave simétrica implica el uso de la misma clave para el cifrado y descifrado. Mientras que la criptografía de clave asimétrica implica el uso de una clave para el cifrado y otra clave diferente para el descifrado.

- El cifrado simétrico es típico para grandes cantidades de información, por ejemplo, para el cifrado de bases de datos, en cifrado masivo. En el caso de una base de datos, la clave secreta solo puede ser cifrada o descifrada por la propia base de datos.

Podemos ver el funcionamiento del cifrado simétrico en la imagen a continuación:

Hay dos tipos de algoritmos de cifrado simétricos disponibles:

- Algoritmo de bloque

- Algoritmo de flujo

A) Algoritmo de bloque

El conjunto de bits está codificado con una clave secreta específica en bloques de datos electrónicos. El sistema mantiene los datos en su memoria mientras espera obtener bloques completos cuando los datos están encriptados. Algunos algoritmos de cifrado de bloque importantes son DES, Triple DES, AES, etc.

B) Algoritmo de cifrado de flujo

En esto, los números o caracteres de texto sin formato se combinan con una secuencia de dígitos cifrados pseudoaleatorios. Algunos algoritmos importantes de cifrado de Stream son RC4, A5, BLOWFISH, etc. En el cifrado de clave simétrica, el código de cifrado puede descifrarse si alguien descubre la clave simétrica. Pero este problema se puede superar con el algoritmo Diffie-Hellman. En el algoritmo de intercambio de claves o acuerdo de Diffie-Hellman, el emisor y el receptor deben acordar una clave simétrica utilizando esta técnica. Esta clave se puede utilizar para fines de cifrado o descifrado.

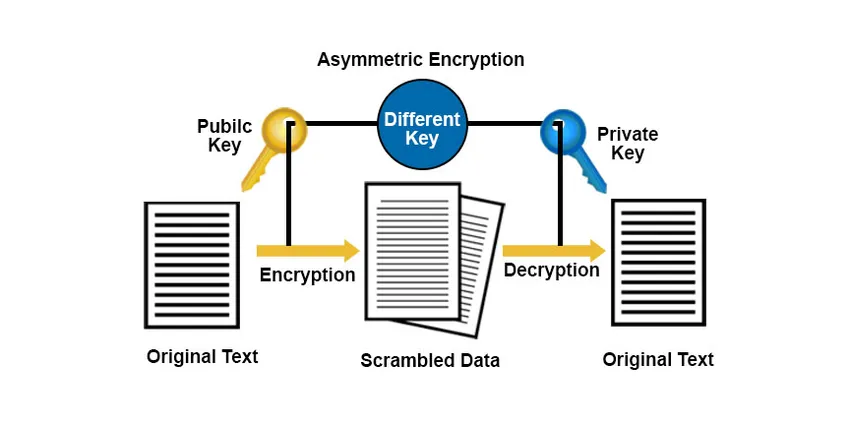

3) cifrado asimétrico

- El cifrado asimétrico también se llama criptografía de clave pública. El cifrado de clave asimétrica ayuda a resolver un problema de intercambio de clave de criptografía de clave simétrica. En el cifrado asimétrico, se utilizan dos claves para cifrar texto plano en cifrado asimétrico. A través de Internet o una gran red, se intercambian las claves secretas. Es necesario tener en cuenta que cualquier persona con una clave secreta puede descifrar el mensaje, por lo que el cifrado asimétrico utiliza dos claves correspondientes para aumentar la seguridad.

- Cualquiera que desee enviarle un mensaje tendrá una clave pública de libre acceso, pero la segunda clave privada se mantiene en secreto para que usted lo entienda solo. Un mensaje cifrado con una clave pública puede decodificarse con una clave privada. Un mensaje cifrado con una clave privada también se puede descifrar con una clave pública.

Podemos ver el funcionamiento del cifrado asimétrico en la imagen a continuación:

4) esteganografía

- La esteganografía es una técnica que facilita la contratación de un mensaje que debe mantenerse en secreto dentro de otros mensajes. Anteriormente, las personas usaban métodos para ocultar mensajes como tinta invisible, variaciones mínimas, etc.

- Pero en una era de tecnología, la esteganografía es una técnica para ocultar datos que pueden ser el archivo, mensaje, imagen, etc. dentro de otros archivos, mensajes o imágenes.

5) Hashing

- El hash es la técnica criptográfica que convierte los datos que pueden ser de cualquier forma en una cadena única. Independientemente del tamaño o tipo, cualquier dato puede ser procesado usando un algoritmo de hashing. Toma datos de longitud aleatoria y los convierte en valor hash fijo.

- El hash es diferente de otros métodos de cifrado porque, en el hashing, el cifrado no se puede revertir y no se puede descifrar con claves. MD5, SHA1, SHA 256 son los algoritmos de hash ampliamente utilizados.

Conclusión

En este artículo, hemos visto qué es la criptografía y varias técnicas de criptografía para cifrar y descifrar los datos. La criptografía se utiliza en todos los campos para proteger los datos y evitar que sean pirateados. Por ejemplo, para proteger contraseñas, autenticar transacciones bancarias, etc., hoy en día se desarrollan y descifran varias técnicas criptográficas nuevas, por lo tanto, es importante estar siempre atento a las amenazas informáticas y tomar precauciones para evitarlas lo mejor que podamos.

Artículos recomendados

Esta es una guía de técnicas de criptografía. Aquí discutimos la descripción general, los principios de seguridad y las técnicas de criptografía. También puede consultar nuestros otros artículos sugeridos para obtener más información:

- Criptografía vs Cifrado

- ¿Qué es el descifrado?

- ¿Qué es la seguridad de red?

- Introducción a las herramientas de criptografía

- Tipos de cifrado

- Stream Cipher vs Block Cipher

- Bloqueo de modos de operación de cifrado