Fuente de la imagen: torproject.org

Fuente de la imagen: torproject.org

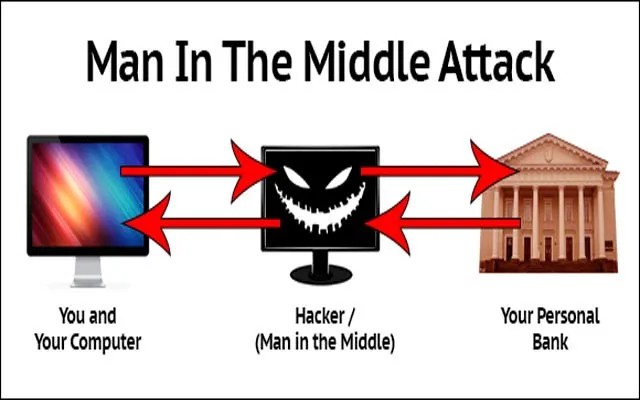

Si. Lo sé. El título parece aterrador. Pero no es el nombre de alguna película. Pero puedo apostar que es tan aterrador como se pone. El hombre en el medio MITM es un tipo de ataque utilizado en la piratería y el secuestro de redes.

Pero, ¿por qué el nombre Man in the Middle MITM? ¡Espere! ¡No es eso! Anteriormente se conocía como Monkey-in the Middle. No sé por qué se llamaba así, pero seguramente sé por qué Man in the Middle MITM es el nombre. La siguiente imagen se explicará por sí misma para su definición.

Fuente de la imagen: github.com

Sinopsis de Man-In-The-Middle Attack (MITM)

¿Aún dudas? Déjame explicarte esto. Suponga que usted es una persona a la que se le exige que visite regularmente su sitio para su empresa para algún tipo de trabajo x. Visitas el lugar de tus clientes y adjuntas tu dongle para iniciar Internet.

Pero ve que no pudo recargar su paquete de Internet (solo suponga). Y ahora ni siquiera puede recargarlo debido a que su internet está caído.

Ahora el cliente es lo suficientemente bueno como para permitirle acceder a su LAN inalámbrica o Wi-Fi en nuestro caso. Pero la cosa es, ¿es esto seguro? Absolutamente no. Usted, mi amigo, ahora puede ser víctima de algunas grandes cosas de espionaje corporativo. Jajaja … No exactamente, pero mi punto es que no es seguro. Déjame explicarte de alguna otra manera.

Lo que te dije anteriormente fue solo una advertencia. He hecho esto en la vida real, y déjame mostrarte las consecuencias de eso. Para empezar, soy un probador de penetración.

Todo lo que voy a decir aquí es lo que le sugiero que haga en su propio entorno hogareño o laboratorio. Hacer esto en un lugar público puede ocasionarle problemas legales graves. (En resumen, hasta que tenga un buen abogado, no haga esto).

El incidente

Hace dos años, cuando todavía estaba aprendiendo piratería (todavía estoy aprendiendo), estaba sentado en un McDonalds en Pune, India. Mi internet no funcionó esa semana debido a la lluvia extrema. Y como soy una persona que no puede vivir sin internet, decidí estrellarme en un McDonalds, por lo que tiene Wi-Fi GRATUITO.

Sí, la gente normalmente salta inmediatamente a un lugar donde hay Internet gratis (al menos las personas en India lo hacen) sin pensar en los problemas que puede causar (debido a personas como yo).

Entonces, comencé mi laptop. Había instalado Arch Linux en ese momento, que sigue siendo mi favorito. Pero lo que hice podría hacerse en cualquier computadora portátil instalada con el sistema operativo Linux básico (SÍ, es Linux). Estaba aburrido y como no tenía nada que hacer, comencé un ataque MITM por diversión. Este ataque es bastante sofisticado.

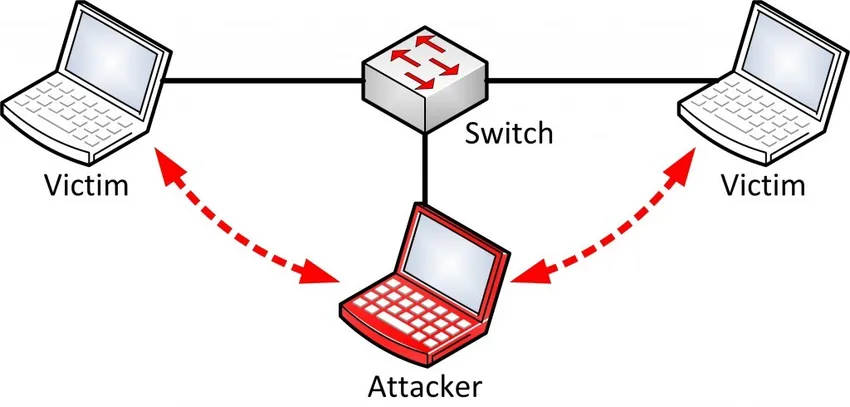

Lo que esto haría es que probablemente haría que otras computadoras y teléfonos celulares en la red piensen que soy el enrutador y me pasen todos los paquetes. Si no estás horrorizado por esto, entonces deberías estarlo.

La razón de esto es porque, ahora manejo cada una de las informaciones que pasan por la red; tráfico entrante y saliente. Ahora puedo ver los paquetes, olerlos y mirar todos los datos que pasan.

Ya se trate de personas que inician sesión en sitios web de redes sociales, personas que conversan entre sí o, peor aún, personas que realizan transacciones bancarias. Normalmente me mantendría alejado tan pronto como viera el certificado digital de cualquier banco. Pero lo que haría solo por diversión es modificar los chats que la gente solía hacer.

Esto fue muy divertido. WhatsApp está protegido (o al menos no puede descifrarlo tan pronto como pasa a través de la red). Mucha gente solía usar We-chat and Hike, que tenía un cifrado extremadamente bajo o ningún cifrado. Entonces, cuando un chico solía pedirle a una chica que se encontrara en algún lugar, normalmente cambiaba la dirección de su reunión.

Sé que esto es infantil, pero como dije, fue divertido. (En realidad hice mucho más que solo esto). Entonces, la cuestión es que no solo podía ver las transacciones y el tráfico, incluso podía cambiarlas, enviar algo totalmente fuera de los gráficos.

Por ejemplo, si alguien reproduce un video en YouTube, podría cambiar totalmente ese video con un simple JavaScript y troll. Ahora, déjame preguntarte de nuevo sobre mi primer ejemplo sobre el uso de una conexión Wi-Fi totalmente aleatoria, ¿crees que es seguro?

Cursos recomendados

- Paquete de entrenamiento de R Studio Anova Techniques

- Capacitación de certificación en línea en AngularJS

- Entrenamiento profesional ISTQB Nivel 1

- Capacitación de fundamentos de pruebas de software profesional

El cómo y por qué

Bien, ¿ahora la pregunta principal que todos esperaban hacer? ¿Por qué? Probablemente ni siquiera sea una pregunta. Hay muchas respuestas para eso, como protegerse o comprender los riesgos involucrados y la ciencia sobre cómo funciona en realidad y, de hecho, cómo conocer y atrapar a cualquiera que le haga lo mismo. .

Entonces, para comenzar, para hacer un ataque MITM, recomiendo usar Kali Linux. De esa manera, es mucho menos complicado instalar cualquier cosa, por lo que Kali Linux es un software pentesting y viene con casi todas las herramientas preinstaladas.

MITM se realiza normalmente utilizando envenenamiento ARP. MITM incluye robo de cookies, secuestro de sesión donde puede capturar toda la sesión de inicio de sesión de cualquier persona y muchos más.

Con suficiente información, incluso se puede realizar un ataque de Denegación de servicio distribuido y eliminar toda la red. No voy a escribir códigos completos, aquí. Pero te diría los conceptos básicos de MITM para que comiences. La razón de esto es porque, el ataque depende principalmente de la seguridad del enrutador también.

Simplemente no puede tomar una computadora portátil en estos días y piratear algo. Necesita una configuración adecuada para eso. Entonces, después de instalar kali linux, recomendaría tener un buen monitoreo e inyectar Wi-Fi.

El que he estado usando durante meses es TP-Link Wn722n. Tiene un buen alcance y es extremadamente potente y portátil para hacer un ataque MITM.

Ahora todo lo que necesita hacer es usar ArpSpoof para falsificar su ID de Mac para que la red piense que usted es el enrutador y luego capturar todo el paquete a través de Wireshark y tcpdump. También puede rastrear el tráfico con Dsniff, pero no podrá rastrear paquetes https.

Dsniff solo funciona con una capa de socket no segura, es decir, http y no https. Para trabajar con http, necesitaría usar SSL Strip, para descartar la capa de sockets seguros y luego rastrear los paquetes a través de ella.

Hay algunas cosas más a tener en cuenta. Asegúrese de que su firewall esté configurado para aceptar estos paquetes. Además, si hace esto en LAN, no es un problema, pero si está tratando de hacerlo en una WAN, entonces tendría que reenviarlo para obtener estos paquetes.

Las siguientes son algunas herramientas de ataque MITM que se pueden usar:

Para ventanas:

Caín y Abel: una herramienta GUI para detectar un envenenamiento por ARP. Desde entonces, estoy en este campo desde hace mucho tiempo, prefiero sugerir no ir por el hombre en el medio de herramientas de ataque para Windows. La razón es que si está intentando realizar múltiples ataques, Windows no ayudará. Tendrá que cambiar a Linux o tener varias computadoras, lo que no es bueno.

Para Linux:

- Ettercap y Wireshark: para rastrear paquetes en LAN

- Dsniff: para capturar inicios de sesión SSH

- SSLStrip: para eliminar la capa segura sobre paquetes

- Airjack - Para hacer múltiples MITM de una vez

- Wsniff: una herramienta para eliminar SSL y HTTPS

Si pensabas que era así, espera. Hay una plataforma más que la mayoría de ustedes ni siquiera conocen: y es mi Android favorito. Veamos qué tiene Android en su tienda:

- Dsploit: una herramienta para diferentes tipos de ataques MITM

- Zanti2: Zanti es un software comercial, anteriormente era una aplicación paga, pero recientemente lo han convertido en un programa gratuito. Es extremadamente fuerte en caso de MITM y otros ataques.

- Wireshark - Igual que Linux

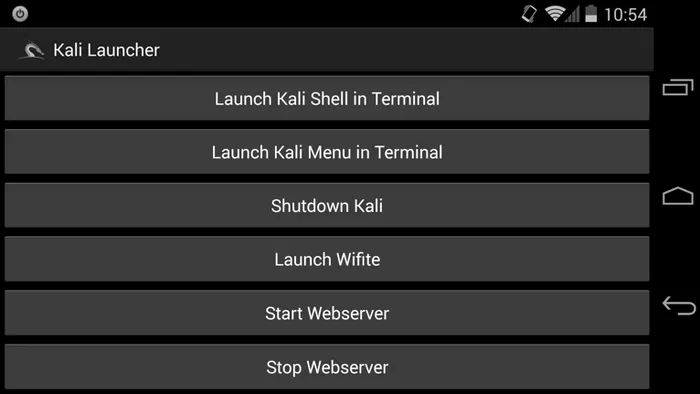

- Kali Linux: sí. Hay Kali Linux disponible para Android que ahora se conoce como NetHunter. La mejor parte es que incluso puedes usar ssh en la computadora de tu hogar y luego comenzar a hackear sin dejar rastro.

Entonces, la próxima vez que vea a alguien jugando en su red, no es solo un tipo con una computadora portátil de la que debe dudar. Cualquier persona con un buen teléfono celular Android como el Nexus o el One plus puede piratear su red sin que usted lo sepa.

Así es como se ve la GUI de Kali en Nethunter:

Fuente de la imagen: kali.org

La paranoia es la clave de la seguridad

La única forma de mantenerse seguro en este mundo plagado de parásitos es permanecer paranoico. No es solo para el ataque MITM, sino porque es para todo. Los siguientes son algunos pasos que puede tener en cuenta al acceder a un Wi-Fi público para mantenerse seguro:

- Siempre use VPN cuando se conecte a los servicios de correo electrónico

- Use un correo electrónico seguro con seguridad de correo electrónico decente para detectar malwares, por ejemplo: Google o Protonmail

- Si usted es propietario de una red Wi-Fi pública, debe instalar un IDS, es decir, un sistema de detección de intrusiones para capturar cualquier tipo de actividad no normal.

- Verifique sus credenciales de vez en cuando para ver si se ha producido alguna actividad aleatoria o si se ha accedido a ella desde otra ubicación. Cambia tus contraseñas todos los meses. Y lo más importante, no los haga más fáciles de descifrar. La mayoría de las personas mantienen contraseñas como 18two19Eight4. Esta contraseña es extremadamente fácil de descifrar, por lo que puede ser una fecha de nacimiento, es decir, el 18 de febrero de 1984. Las contraseñas deben ser como 'iY_lp # 8 * q9d'. Sí, así es como se ve una contraseña decentemente segura. No estoy diciendo que esto sea indescifrable. Pero, consumirá 10 veces más el tiempo que toma en el caso de antes.

Entonces, eso sería todo por ahora. Espere hasta mi próximo blog sobre Seguridad Cibernética para obtener más actualizaciones. Hasta entonces, mantente seguro y sigue hackeando.

Artículos relacionados:-

Aquí hay algunos artículos que lo ayudarán a obtener más detalles sobre el Atacante Secreto, así que solo vaya al enlace.

- 13 tipos de reglas de etiqueta de correo electrónico que podrías estar rompiendo

- Preguntas de la entrevista de Java para Fresher | Lo más importante

- 6 tipos de ciberseguridad | Fundamentos | Importancia

- Linux vs Windows: descubra las 9 diferencias más impresionantes

- CEH vs CPT (probadores de penetración certificados por Ethical Hacker VS Certified)