Todo sobre los fundamentos básicos de las redes

La mayoría de la gente quiere convertirse en un técnico de TI, pero todo lo que saben es el hardware. Algunos comienzan a aprender Servidores Linux y algunos Servidores Windows, pero todos se quedan atascados en un punto que no consideran tan importante. Y esto es sobre lo que estaría blogueando hoy. Se trata de limpiar los fundamentos de las redes. En resumen, me refiero a TCP / IP y otros protocolos similares.

Los protocolos de red más importantes: TCP / IP

Conceptos básicos de las redes domésticas Ahora, antes de pasar a lo básico, déjame hacerte una pregunta simple. ¿Alguna vez has imaginado cómo las computadoras se comunican entre sí cuando envían mensajes a través de LAN, WAN o MAN? Comprender la forma en que las computadoras interactúan es muy esencial cuando se convierte en administrador de red. Los protocolos de red no solo son importantes para un administrador del sistema, sino también para los desarrolladores que crean aplicaciones relacionadas con servidores que utilizan programación basada en JAVA o Socket como la de Python o bash.

Las redes informáticas se realizan a través de un conjunto diferente de conjuntos de protocolos IP. Los protocolos más utilizados son TCP e IP. TCP significa Protocolo de Control de Transmisión e IP significa Protocolo de Internet. Cada protocolo tiene una arquitectura en capas específicas junto con su propio conjunto de funcionalidades. Veamos primero el Protocolo IP: -

El protocolo de IP

La IP o el Protocolo de Internet define los principios de los protocolos de comunicación de red. Este protocolo IP ayuda a transmitir múltiples datagramas sobre los límites de la red. La función principal del protocolo IP es proporcionar funciones de enrutamiento para establecer la conectividad entre redes para habilitar Internet. La tarea principal del Protocolo IP es entregar paquetes de un host a otro solo dependiendo de las direcciones IP presentes en los encabezados de los paquetes.

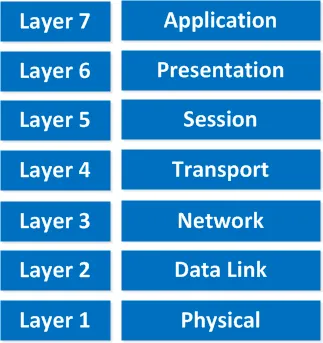

Todas las capas de este protocolo IP tienen su propio conjunto de instrucciones para llevar a cabo. El TCP y el IP normalmente consisten en 4 capas diferentes aquí, es decir, la capa de aplicación, la capa de transporte, la capa de enlace de datos y la capa de red. Sin embargo, el modelo de red OSI (Interconexión de sistemas abiertos) generalmente señala 7 capas diferentes de ellos.

Entonces, echemos un vistazo a todos ellos de la siguiente manera:

-

Los fundamentos básicos de la capa de red

La capa de aplicación es la capa superior del conjunto de protocolos TCP e IP en redes. Esta capa específica transfiere datos a las computadoras de un extremo a otro con la ayuda de aplicaciones y procesos que utilizan protocolos de capa de transporte. Todas estas aplicaciones y procesos llevan instrucciones específicas para ejecutar una tarea y luego se comunican con la segunda capa que es la capa de transporte. Los siguientes son algunos protocolos populares de capa de aplicación:

- HTTP o protocolo de transferencia de hipertexto utilizado principalmente en los navegadores web modernos. Es la base real de la World Wide Web (www). HTTP es un protocolo de tipo de solicitud y respuesta que realiza acciones en nombre del cliente y solicita una respuesta del servidor para el mismo. La solicitud puede contener imágenes, texto, audio y video a cambio. HTTP, aunque se usa en gran medida, es muy inseguro y es la razón principal por la que fue reemplazado por HTTPS, que es el protocolo de transferencia de hipertexto asegurado. HTTPS fue desarrollado para autenticar el certificado del sitio web y para proteger la privacidad de los datos que se transmiten.

- FTP o protocolo de transferencia de archivos para transferir datos a través de varias redes. FTP utiliza el modelo de arquitectura de cliente y servidor para controlar y transferir datos entre computadoras. De manera predeterminada, el servidor está configurado para conectarse de forma automática y anónima, pero se puede configurar para usar una contraseña de tipo de texto sin formato para la autenticación. Sin embargo, incluso se puede usar SSL (Secure Sockets Layer), TLS (Transport Layer Security) y SSH (Secure Shell) para cifrar los datos que se transfieren. SSH es el más utilizado y utiliza la autenticación de clave pública que es altamente segura. SSL también es bastante seguro, pero, sin embargo, se puede descifrar con aplicaciones como la tira SSL realizada a través de un ataque Man in the Middle. La herramienta más popular para SSH para Windows es Putty, que es un cliente SSH y Telnet, además de ser de código abierto (http://www.putty.org/).

- El protocolo SMTP o Simple Mail Transfer se utiliza para la transmisión de correos electrónicos. SMTP es un protocolo basado en texto que funciona en la conexión TCP e IP. Una conexión SMTP consta de tres cosas: CORREO para determinar una dirección de retorno, RCTP para conectarse al destinatario y DATOS, que es el cuerpo del mensaje. Estos DATOS también consisten en un encabezado de mensaje para que funcione correctamente.

- El protocolo de gestión de red simple o SNMP es un protocolo basado en IP. SNMP recopila información sobre las direcciones IP de varias máquinas de manera consistente. Ha habido múltiples versiones de protocolos SNMP como SNMPv1, SNMPv2 y SNMPv3. Los dispositivos como enrutadores, conmutadores, módems y servidores admiten el protocolo SNMP.

-

Los fundamentos básicos de la capa de presentación de redes

Esta capa convierte o hace el trabajo de traducir datos como la codificación de caracteres como Unicode o UTF8, cifrado / descifrado y compresión de datos entre un dispositivo de red y una aplicación de software. Pocos ejemplos serían de JSON, XML, HTML, CSS y muchos más. Esta capa es más útil cuando se realizan transacciones seguras como la banca y la transferencia de dinero para contabilizar los datos que se deben cifrar y descifrar sobre la marcha. Esta capa también es responsable de convertir formatos como el UTF8 a ASCII y cosas similares. Aunque el cifrado y el descifrado pueden hacerlo otras capas de la aplicación o la capa de sesión, cada una tiene su propio conjunto de desventajas y es por eso que esta capa se encarga de eso. La mayoría de las aplicaciones no diferencian entre la aplicación y la capa de presentación hoy en día y se consideran iguales al codificar y transmitir datos a través de la red.

Cursos recomendados

- Cursos JIRA

- Programa Java EE / J2EE

- Curso de ensamblaje y cableado de dispositivos

- Curso sobre redes generales

-

Los fundamentos básicos de la capa de sesión de red

En Networking, la capa de sesión es responsable de la apertura, cierre y gestión de una sesión para una aplicación de usuario final. Esta sesión puede incluir múltiples solicitudes y respuestas que ocurren dentro del software. Si se produce la desconexión o si hay alguna pérdida de paquetes, el protocolo Ip de la capa de sesión OSI intenta recuperar la conectividad y, si no lo hace, intenta cerrar totalmente y abre una nueva conexión. Esto puede ser una operación full o half duplex. Esta capa también maneja la combinación de paquetes y la clasificación en un orden adecuado. Por ejemplo, cuando descarga algo de Bit torrent, ve que los paquetes se descargan pero no están sincronizados. Esta capa de sesión luego combina paquetes de diferentes flujos y permite que se sincronice correctamente.

-

Los fundamentos básicos de la capa de transporte en red

La capa de transporte es la que se comunica con la capa de aplicación para transferir datos a los hosts apropiados. Los dos protocolos más importantes utilizados en casi todas partes en las capas de transporte son los protocolos TCP y UDP. Sin embargo, las conexiones TCP (Protocolo de control de transmisión) son más confiables en comparación con las conexiones UDP (Protocolo de datagramas de usuario). Ambos tienen su propio conjunto de ventajas y desventajas y se utilizan según sus requisitos.

El Protocolo de Control de Transmisión distribuye los datos recibidos de la capa de aplicación en fragmentos de datos de tamaño específico y luego transfiere estos paquetes parte por parte a la red. Primero reconoce los paquetes que recibe, solicita acuses de recibo de los paquetes enviados y luego establece tiempos de espera de respuesta para retransmitir cualquier paquete si su acuse de recibo no se recibe antes de que expire el tiempo de espera. Esta es la razón principal por la que se considera una conexión confiable ya que se encarga de que cada paquete transmitido sea recibido por el host opuesto. Este protocolo se utiliza principalmente al descargar y cargar archivos grandes, ya que la pérdida de paquetes puede provocar daños en los datos cargados o descargados.

El Protocolo de datagramas de usuario, por otro lado, es mucho más simple pero poco confiable que el Protocolo de control de transmisión. En UDP, no se realiza ningún reconocimiento de ningún dato enviado o recibido hacia y desde el host. Por lo tanto, hay altas posibilidades de pérdidas de paquetes y fugas. Esta es la razón principal por la que UDP no se utiliza donde se requiere una transmisión de datos de calidad y, por lo tanto, no se considera confiable. Este tipo de protocolo se usa principalmente en YouTube o Vimeo cuando se transmite un video, ya que algunas caídas de paquetes no obstaculizarán la experiencia del usuario.

-

Los fundamentos básicos de la red de capa de red

Esta capa específica también se conoce como la capa de Internet. Esta capa es responsable del enrutamiento de datos a través de redes y el protocolo IP se utiliza para diferenciar entre direcciones. El ICMP más popular y el IFMP se utilizan en esta capa. Aquí se usa el ICMP o Protocolo de mensajes de control de Internet que se usa en el comando ping para verificar si el host está activo o inactivo. El ICMP es uno de los protocolos más importantes del conjunto de protocolos IP. ICMP también se usa para enviar mensajes de error a través de la red en cuanto a si un host está inactivo o no responde o si solo está disponible a través de la función Wake on Lan y cosas similares.

-

Los fundamentos básicos de la capa de enlace de datos de red

Esta capa proporciona los controladores para diferentes dispositivos presentes en el sistema operativo y, alternativamente, se conoce como la capa de interfaz de red. Estos controladores son de la NIC o la tarjeta de interfaz de red presente en el sistema. Las tarjetas de red junto con sus controladores de dispositivo configurados adecuadamente son responsables de comunicar y transferir datos a las redes. Sin una tarjeta de interfaz de red, la comunicación no es posible. Estos datos se transfieren de forma inalámbrica a través de enrutadores y Wi-Fi o mediante cables como el cable cruzado o el cable RJ-45. Los protocolos utilizados para transferir datos aquí son el ARP (Protocolo de resolución de direcciones) y el PPP, es decir, el Protocolo punto a punto.

-

Los fundamentos básicos de la red de capa física

La capa física es una capa superior en el modelo OSI de redes de computadoras. Esta capa generalmente consiste en el hardware de red. Debido a la variedad de dispositivos de red disponibles en el mercado, esta es probablemente la capa de red más compleja en la arquitectura OSI. El trabajo de esta capa es transferir bits sin procesar a través del hardware físico a través de los nodos de conexión. Esta capa generalmente consta de hardware como el hardware inalámbrico, es decir, el Wi-Fi, los cables, los conectores, las tarjetas de interfaz de red y muchos más.

Los fundamentos básicos de los puertos de red, las direcciones IP y las direcciones MAC

Conceptos básicos de las redes inalámbricas Ahora que sabe cómo funciona la conectividad básica de Internet, echemos un vistazo a la parte más importante de cómo los paquetes llegan a los hosts adecuados. Piense en esta dirección IP, puertos y la dirección Mac como la dirección física predeterminada de una persona. Por ejemplo, supongamos que la persona que el Sr. Smith tiene una dirección como 21, New Wing Tower, High Roller Street. Entonces, aquí la ID de MAC es la New Wing Tower, que es el nombre del edificio o la sociedad que nunca cambia. High Roller Street es el área o la dirección de la calle que es la dirección IP aquí. Dado que hay varias calles para llegar a un destino, esto es similar a una dirección IP, ya que la dirección IP puede cambiar dependiendo del DHCP en la red. Y finalmente, el puerto es el número de habitación que en nuestro caso es 21. Todo este escenario funciona así. Digamos, por ejemplo, que está a punto de recibir un servicio de mensajería en su dirección anterior, pero le da el número de habitación incorrecto, entonces el servicio de mensajería puede llegar a una habitación que está cerrada o que ni siquiera está allí. De manera similar, si se da un número de puerto incorrecto al paquete entrante, entonces el paquete puede que ni siquiera llegue a la dirección, ya que el otro puerto puede estar cerrado por un firewall o ya está ocupado con alguna otra conectividad de paquetes en progreso.

Comprender los idiomas de las redes no es tan difícil. Solo se necesita una persona dispuesta a cavar más profundo y lista para ensuciarse las manos. Estos son solo los conceptos básicos de las redes. En realidad, puede aprender en detalle leyendo sobre la transmisión de paquetes y cómo se realiza la conectividad leyendo los métodos SYN y ACK que no he mencionado aquí. Considere aprender un libro de CCNA, que en realidad cubrirá todos los aspectos de la red.

Artículos recomendados

Así que aquí hay algunos que lo ayudarán a obtener más detalles sobre los fundamentos básicos de las redes, los conceptos básicos de las redes inalámbricas y también los conceptos básicos de las redes domésticas, así que simplemente siga el enlace que se proporciona a continuación.

- El mejor paso para hacer la aplicación y el software del sistema

- Preguntas de la entrevista de seguridad de red: las más frecuentes y las más frecuentes

- Consejos útiles gratuitos para construir su red profesional (Importante)