Técnicas de seguridad de datos

Si Internet y la tecnología de la información han simplificado nuestras vidas, también ha dado lugar a una serie de amenazas basadas en la seguridad. Por lo tanto, se ha vuelto igualmente importante proteger sus datos cruciales y otra información con técnicas apropiadas de seguridad de datos y privacidad de datos. Sin embargo, su primera tarea en este momento es identificar los datos confidenciales que desea proteger para que no se filtren. Esta identificación solo puede hacerse después de haber completado cuidadosamente la auditoría. Una vez que haya entendido el significado de seguridad de los datos, su próximo trabajo es obtener una comprensión metódica de qué partes de sus datos son vulnerables y necesitan protección definitiva.

Los piratas informáticos, los phishers y los pharmers se han vuelto bastante inteligentes en estos días, por lo que debes ser más inteligente que ellos para anular cualquier factor de riesgo que exista. Las técnicas de seguridad de datos resaltan todos los pasos vitales de manera integral que deben tomarse para mantener su información segura e intacta. Pero es importante recordar en este momento que no todos los pasos pueden ser aplicables y relevantes para cada empresa.

Comencemos con los 8 ejemplos importantes de técnicas de seguridad de datos y privacidad:

# 1 Técnicas de seguridad de datos: instalación de software antivirus

Después de que comprenda el significado de seguridad de datos, comencemos con los diferentes tipos de virus y amenazas de malware que siguen atacando el sistema informático. Por lo tanto, se vuelve bastante esencial que cada sistema informático tenga instalado un software antivirus actualizado y es uno de los mejores ejemplos de seguridad de datos. La mera instalación del software no resolverá su propósito, pero debe actualizarlo regularmente al menos en una semana. Debe tener el conocimiento de configurar el software. Sin embargo, también es fundamental que conozca los diferentes tipos de virus. Por supuesto, son invitados no bienvenidos que penetran en su computadora a través de varias fuentes, como discos duros externos, incluidas unidades de disco infectadas, CD o DVD, navegación de sitios web no protegidos, correos electrónicos y otros archivos y documentos. Algunos virus se pueden detectar y eliminar fácilmente con el software antivirus, mientras que otros están ocultos y resulta difícil rastrearlos. Además de los virus, la computadora también puede verse afectada por:

- Caballos de Troya

Este es un término griego que si penetra en su computadora puede traer códigos maliciosos que pueden crear un impacto adverso en archivos y software importantes. Los caballos de Troya básicamente atacan el sistema cuando estás descargando algo de una fuente desconocida y desprotegida. Por lo tanto, debe verificar la autenticidad del sitio web antes de comenzar a descargar un archivo.

- Gusanos

Según los expertos en seguridad, los gusanos representan una amenaza aún mayor que el virus y pueden ingresar fácilmente a su sistema. Por lo general, atacan a través de correos electrónicos fraudulentos o sitios web falsos que infectan los archivos y documentos. Se propagan más rápidamente y atacan el sistema masivo a la vez.

# 2 Instalación de las últimas actualizaciones para purgar amenazas de técnicas de seguridad de datos

A través de un estudio, se descubrió que la mayoría del software de Microsoft, como el sistema operativo como Windows XP, tiene códigos altamente sensibles. Es probable que estos códigos tengan algunos errores que a veces son difíciles de detectar, pero este es también uno de los mejores ejemplos de seguridad de datos. Estos errores incluyen principalmente la función incorrecta de los códigos, bloqueos de programas, etc. Tienden a debilitar la seguridad que los hackers aprovechan fácilmente. Pueden acceder a los archivos protegidos y, a menudo, pueden dañar los datos a través de diferentes métodos ilegales.

Sin embargo, no es que tales problemas no puedan abordarse. Puede utilizar actualizaciones y parches descargándolos de forma gratuita. También se les conoce como paquetes de servicio. Deberías estar atento a las actualizaciones del programa. Es mejor no usar versiones antiguas del sistema operativo Microsoft o MS Office como 1998, 2001, 2003, XP, 0W`ord doc, Powerpoint, Excel, Outlook, etc.

# 3 Técnicas de seguridad de datos: no utilice spyware y adware

Como propietario de una computadora, no solo tiene que estar atento a las amenazas de virus y gusanos que penetran en el sistema informático, sino también a otros peligros que son malos y peligrosos para sus archivos y documentos confidenciales. Es mejor navegar o navegar por Internet solo. Asegúrese de que nadie esté espiando sus hábitos de navegación y recolectando información confidencial de su computadora. Pero antes de eso, debes saber que el adware es.

- Adware

El adware suele ser un software de espionaje que utiliza una persona para saber qué tipo de páginas web visita en Internet. Es posible que haya encontrado anuncios emergentes que básicamente aparecen en una ventana diferente mientras navega por Internet. Si desea deshacerse de dichos anuncios innecesarios, debe inmovilizar algunas partes de los controles JavaScript y ActiveX. Sin embargo, hay algunas excepciones al adware falso. Esto depende en gran medida de la autenticidad del software y los acuerdos de su licencia.

- Spyware

Por otro lado, el spyware es como errores no deseados que infringen su computadora por sí mismos. Básicamente son caballos de Troya o un archivo ilegal que se descarga automáticamente incluso cuando no lo desea. Condimenta su información y sus actividades en su computadora, grabándolas en un disco duro sin su conocimiento. De hecho, esto facilita el trabajo para los piratas informáticos, ya que pueden detectar fácilmente su información confidencial, como las contraseñas, los datos bancarios, el PIN de la tarjeta de cajero automático, etc.

# 4. Técnicas de seguridad de datos: elija siempre contraseñas inusuales y difíciles

Muchas veces debes haber leído que los piratas informáticos pudieron hackear una cuenta de correo electrónico o un sitio web porque podían descifrar fácilmente la contraseña. Una contraseña es una de las herramientas importantes que mantienen toda su información segura y protegida. Es recomendable elegir una contraseña que tenga una buena resistencia en términos de caracteres. Puede quejarse de que las contraseñas complicadas son bastante difíciles de memorizar y, a menudo, las personas tienden a olvidarlas. Pero puedes anotarlo en alguna parte. Deben asegurarse los siguientes pasos necesarios para mantener su contraseña protegida

- Siempre escriba su contraseña en un lugar seguro y no en la pantalla del monitor de la computadora donde se pueda acceder fácilmente

- Cuando inicia sesión en su cuenta (correo electrónico, Facebook o Twitter), el administrador generalmente le ofrece dos opciones; Recuerde la contraseña y no. Nunca elijas la primera opción. Al hacerlo, cualquiera que opere su computadora puede ver su contraseña

- No revele su contraseña a nadie, ni siquiera a su amigo o pariente más cercano en quien confía por completo

- Debe seguir cambiando su contraseña por una duración de cada pocos meses. Nunca conserve una contraseña para una cuenta demasiado tiempo

- Intente mantener diferentes contraseñas para diferentes cuentas. Por ejemplo, la contraseña de su identificación de correo electrónico no debe coincidir con Facebook o viceversa. Supongamos que tiene que enviar una identificación por correo electrónico incluso cuando la contraseña nunca debe ser la misma

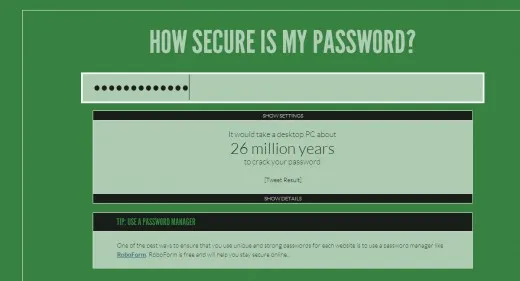

# 5. Técnicas de seguridad de datos: creación de una contraseña segura

Una contraseña segura también está en la lista de ejemplos de seguridad de datos porque ya eres muy consciente de la necesidad de crear una contraseña completa y segura que no caiga en el radar de los piratas informáticos fácilmente. Los atacantes suelen utilizar herramientas para descifrar contraseñas, como adivinanzas inteligentes, automatización y diccionario de los ataques.

Algunas características esenciales de una contraseña segura

- La longitud ideal de cualquier contraseña no es inferior a ocho caracteres.

- Siempre debe incluir un carácter escrito en mayúsculas, minúsculas, caracteres especiales como (@, #, $) también conocidos como símbolos y al menos un número del uno al cero. Es ideal para poner símbolos en segunda o sexta posición.

- Por favor, haga estos como sus contraseñas; su nombre, identificación de usuario, fecha de nacimiento, la localidad donde vive, el nombre de sus padres, el nombre de la escuela o institución, el número de su vehículo, número de teléfono móvil o cualquier palabra extremadamente fácil.

Cursos recomendados

- Programa en Windows 10

- Programa de paquete de pruebas de software

- Programa de programación de Python

- Capacitación de certificación en línea en Django

# 6. Técnicas de seguridad de datos: trate de evitar los peligros de los correos electrónicos

A menudo tenemos la presunción de que un correo electrónico es uno de los medios más importantes y efectivos de comunicación electrónica en la actualidad. Es absolutamente correcto Sin embargo, uno tiene que ver el otro lado de la moneda también. Si no está alerta y mantiene una vigilia en su cuenta de correo electrónico, entonces se está metiendo en muchos problemas. Los expertos cibernéticos creen que los correos electrónicos son los métodos más fáciles y rápidos que los atacantes probablemente empleen para enviar virus a la mayoría de los sistemas informáticos de una oficina. Estos son los pasos para garantizar la seguridad y privacidad del correo electrónico.

- Correos electrónicos protegidos por contraseña

Casi todas las identificaciones de correo electrónico están protegidas por una contraseña y debe iniciar sesión escribiendo nombre de usuario y contraseña. Nadie puede usar su cuenta de correo electrónico para ningún propósito sin conocer la contraseña.

- Verifique todo antes de presionar Enviar

Es extremadamente fácil enviar un correo a cualquiera con solo hacer clic en el botón Enviar. Sin embargo, debe tener mucho cuidado antes de enviar un correo electrónico a alguien. Debe asegurarse de haber ingresado la dirección de correo electrónico correcta y completa del receptor. Como propietario de la empresa, es su responsabilidad enseñar a sus empleados el proceso de proteger la información confidencial.

- Mantener las declaraciones de privacidad

La mayoría de las grandes empresas tienen una declaración de privacidad que se incluye en sus correos electrónicos. Lo encontrará principalmente hacia el final del correo, probablemente en forma de texto de firma. Bueno, si le preguntas a un experto, él seguramente diría que es una gran herramienta para tener en tu activo.

- No te pongas bajo ataque de phishing

Estos son los trucos comunes utilizados por piratas informáticos o estafadores para atrapar a las víctimas a través de identificaciones de correo electrónico falsas o falsas para conocer información confidencial, como detalles bancarios y otra información financiera. A menudo hacen uso de logotipos de empresas y de identificadores de correo electrónico de grandes y reputadas empresas para atacar a sus víctimas. El correo electrónico parecerá ser totalmente auténtico, pero es solo un correo ilegal. Intentan atraer a la gente a través de grandes premios en efectivo y otras recompensas. Tenga mucho cuidado y no responda a ninguno de estos correos electrónicos. Eliminarlos de inmediato.

- Uso de encriptación de correo electrónico

Esta es otra forma efectiva y útil de proteger sus correos electrónicos de los piratas informáticos, especialmente si el contenido del mensaje es extremadamente confidencial. En tal escenario, realmente se vuelve bastante difícil para cualquiera decodificar el contenido porque está en un formato sin cifrar.

- Hacer uso de filtros de spam

El spam son los correos electrónicos innecesarios o no deseados que entran en su bandeja de entrada y cada vez que tiene que limpiarlos. Sin embargo, con el uso de los filtros de spam, puede deshacerse de los correos electrónicos no solicitados, ya que no permitirán que lleguen a su bandeja de entrada. Usted sabe que la mayoría del correo no deseado son correos electrónicos falsos que no tienen ninguna relevancia para su trabajo. Se pueden enviar cargados intencionalmente con el virus para interrumpir el sistema informático.

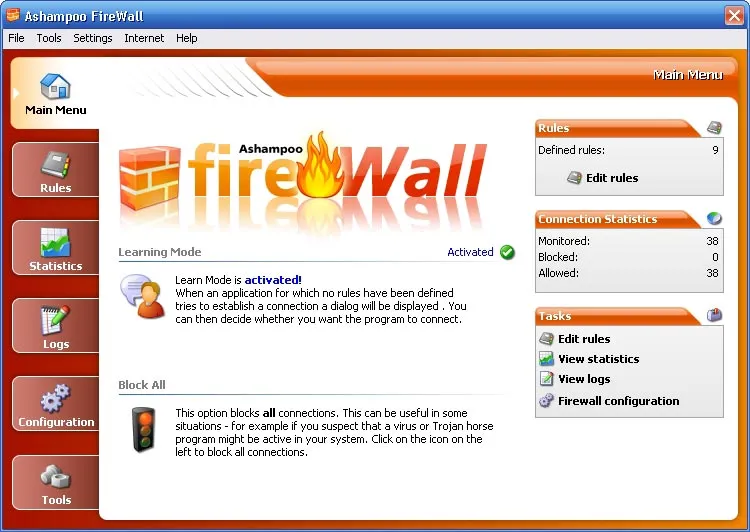

# 7. Técnicas de seguridad de datos: la utilidad de instalar firewall

La instalación de un firewall también es uno de los ejemplos de seguridad de datos porque cuando usa Internet, la conexión establecida es de ambos lados. Sin embargo, al acceder a Internet, puede encontrarse con algunas páginas web no autorizadas sin saberlo. Por lo tanto, necesita una herramienta de seguridad sólida para evitar tal instancia. Hablando en términos prácticos, el cortafuegos siempre juega el importante papel de un guardia que protege su sistema contra la visita de sitios web falsos. Vigilará todos los puertos y le advertirá tan pronto como ingrese al territorio desprotegido de un sitio web.

Puede instalar el firewall importante en forma de hardware o software de técnicas de seguridad de datos. Hablando sobre el proceso de instalación, los firewalls de software siempre son más fáciles de instalar. Sin embargo, solo se pueden usar para un único sistema informático. Por otro lado, los firewalls de hardware básicamente protegen una red completa de sistemas informáticos. Cualquiera que sea la conexión a Internet que pueda usar; Es importante instalar un firewall ya sea para su sistema personal o para la oficina.

# 8. Técnicas de seguridad de datos: bloqueo de todos sus archivos y documentos importantes

En los ejemplos de seguridad de datos, el bloqueo de sus archivos y documentos también es un ejemplo útil de técnicas de seguridad de datos porque se puede acceder a los datos electrónicos desde cualquier parte del mundo, por lo que si no desea que todos tengan acceso a todos sus documentos, cierre y proteja sus datos donde sea que estén. Sin embargo, debe recordar el lugar donde ha asegurado sus datos. Además de eso, es extremadamente importante proteger sus servidores también.

Conclusión de las técnicas de seguridad de datos

Los datos y otra información vital almacenada en el sistema informático son bastante sensibles y confidenciales tanto para usted como para su empresa. Con las amenazas cibernéticas que se avecinan, garantizar una privacidad y datos de seguridad robustos y fortificados se ha vuelto muy crucial. Además de seguir los pasos, siempre debe permanecer alerta y atento mientras usa Internet.

Artículos recomendados

Esta ha sido una guía para que TI haya dado lugar a una serie de amenazas basadas en la seguridad. Aquí hay 8 formas esenciales para garantizar la seguridad y las técnicas completas de seguridad de datos. Estos son los siguientes enlaces externos relacionados con las técnicas de seguridad de datos.

- 32 herramientas importantes de seguridad cibernética que debe conocer

- Aplicaciones de seguridad de Android más efectivas (más reciente)

- Paso importante para tener éxito en la programación de Python (trucos)

- Guía completa para Android y Open Source Security (OS)

- Información sobre la función adecuada en Excel