Introducción a las técnicas de transposición

La técnica de transposición es una técnica criptográfica utilizada para convertir texto plano a texto cifrado. Se logró reorganizando la posición de los caracteres en el texto plano. Hay varias técnicas disponibles, una transposición es una de ellas. En este artículo, veremos cómo se utiliza la técnica de transposición para lograr una Criptografía segura.

Técnicas de transposición

A continuación se muestra la lista de técnicas de transposición.

1. Técnica de valla de riel

Rail-Fence es la técnica de transposición simple que implica escribir texto plano como una secuencia de diagonales y luego leerlo fila por fila para producir el texto cifrado.

Algoritmo

Paso 1: escriba todos los caracteres del mensaje de texto sin formato en una secuencia de diagnóstico.

Paso 2: lea el texto sin formato escrito en el paso 1 como una secuencia de filas.

Para comprenderlo mejor, tomemos un ejemplo.

Ejemplo: supongamos un puente corporativo de texto sin formato y queremos crear el texto cifrado del dado.

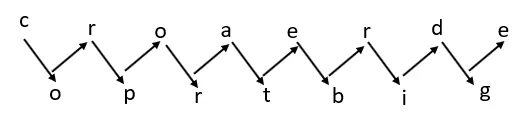

Primero, organizamos el texto plano en una secuencia de diagnóstico como se muestra a continuación.

Ahora lea el texto sin formato por fila, es decir, croaerdeoprtbig.

Entonces, aquí el texto plano es el puente corporativo y el texto cifrado es croaerdeoprtbig.

La técnica Rail-Fence es bastante fácil de romper.

2. Técnicas simples de transposición columnar

La técnica de transposición columnar simple se puede clasificar en dos partes: técnica básica y rondas múltiples.

Técnica de transposición columnar simple: técnica básica. La técnica de transposición simple en columnas simplemente organiza el texto plano en una secuencia de filas de un rectángulo y lo lee de manera columnar.

¿Cómo funciona este algoritmo?

Paso 1: escriba todos los caracteres del mensaje de texto sin formato fila por fila en un rectángulo de tamaño predefinido.

Paso 2: Lea el mensaje de manera columnar, es decir, columna por columna.

Nota: Para leer el mensaje, no necesita estar en el orden de las columnas. Puede por cualquier secuencia aleatoria.

Paso 3: el mensaje resultante es texto cifrado.

Ejemplo: supongamos que el texto sin formato es un puente corporativo y que necesitamos calcular el texto cifrado utilizando una técnica simple de transposición en columnas.

Tomemos 6 columnas y organicemos el texto sin formato de forma ordenada.

| Columna 1 | Columna 2 | Columna 3 | Columna 4 | Columna 5 | Columna 6 |

| C | o | r | pag | o | r |

| un | t | mi | si | r | yo |

| re | sol | mi |

Decida el orden de las columnas para leer el mensaje: supongamos que 1, 3, 5, 2, 4, 6 es un orden.

Ahora lea el mensaje de manera columnar usando el orden decidido. - cadreeorotgpbri

cadreeorotgpbri es un texto cifrado.

3. Técnica de transposición columnar simple: rondas múltiples

La técnica de transposición columnar simple con múltiples rondas es la misma que la básica, solo que la diferencia es que, en múltiples rondas, iteramos el proceso varias veces.

Trabajo de un algoritmo

Paso 1: escriba todos los caracteres del mensaje de texto sin formato fila por fila en un rectángulo de tamaño predefinido.

Paso 2: Lea el mensaje de manera columnar, es decir, columna por columna.

Nota: Para leer el mensaje, no necesita estar en el orden de las columnas. Puede por cualquier secuencia aleatoria.

Paso 3: el mensaje resultante es texto cifrado.

Paso 4: repita el procedimiento desde el paso 1 al paso 3 muchas veces como lo desee.

Ejemplo: supongamos que el texto sin formato es un puente corporativo y que necesitamos calcular el texto cifrado utilizando una técnica simple de transposición en columnas.

Tomemos 6 columnas y organicemos el texto sin formato de forma ordenada.

| Columna 1 | Columna 2 | Columna 3 | Columna 4 | Columna 5 | Columna 6 |

| C | o | r | pag | o | r |

| un | t | mi | si | r | yo |

| re | sol | mi |

Decida el orden de las columnas para leer el mensaje: supongamos que 1, 3, 5, 2, 4, 6 es un orden.

Ahora lea el mensaje de manera columnar usando el orden decidido. - cadreeorotgpbri

cadreeorotgpbri es un texto cifrado.

Realicemos el paso 1 al paso 3 una vez más.

| Columna 1 | Columna 2 | Columna 3 | Columna 4 | Columna 5 | Columna 6 |

| C | un | re | r | mi | mi |

| o | r | o | t | sol | pag |

| si | r | yo |

En la segunda iteración, el orden de las columnas será el mismo.

Texto cifrado - cobdoiegarrrtep

Continúe el mismo procedimiento si se requiere más iteración.

4. Vernam Cipher

Un subconjunto de cifrado de Vernam se denomina pad de una sola vez porque se implementa utilizando un conjunto aleatorio de caracteres no repetitivos como texto de cifrado de entrada.

Nota: Una vez que el texto de cifrado de entrada se usa para la transposición, nunca se usa para ningún otro mensaje. La longitud del texto cifrado de entrada debe ser igual a la longitud del texto sin formato.

Funcionamiento del algoritmo

Paso 1: Organice todos los caracteres del texto sin formato como un número, es decir, A = 0, B = 1, … Z = 25.

Paso 2: repita el mismo procedimiento para todos los caracteres del texto cifrado de entrada.

Paso 3: Agregue cada número correspondiente a los caracteres de texto sin formato al número de caracteres de texto de cifrado de entrada correspondiente.

Paso 4: Si la suma del número es mayor que 25, resta 26 de ella.

Paso 5: Traduce cada número de la suma a los caracteres correspondientes.

Paso 6: El resultado del paso 5 será un texto cifrado.

En el cifrado de Vernam, una vez que se utiliza el texto de cifrado de entrada, nunca se utilizará para ningún otro mensaje, por lo tanto, es adecuado solo para mensajes cortos.

Ejemplo: el texto plano es educba y el texto cifrado es ntcbar

| Texto sin formato | mi | re | tu | C | si | un |

| 4 4 | 3 | 20 | 2 | 1 | 0 0 | |

| Ingresar texto cifrado | norte | t | C | si | un | r |

| 13 | 19 | 2 | 1 | 0 0 | 17 | |

| Adición de texto plano y texto de cifrado de entrada | 17 | 22 | 22 | 3 | 1 | 17 |

| Texto cifrado | r | w | w | re | si | r |

Por lo tanto, el texto cifrado es rwwdbr.

Artículos recomendados

Esta es una guía de técnicas de transposición. Aquí discutimos la Lista de Técnicas de Transposición con los Pasos, Ejemplos y Funcionamiento de Algoritmos. También puede consultar el siguiente artículo.

- Ordenar en C ++

- IDEA Algoritmo

- Crear usuario en Linux

- Tipos de cifrado