Introducción a los tipos de cortafuegos

La búsqueda de las herramientas adecuadas para el trabajo representa uno de los principales problemas a los que se enfrentan las empresas cuando intentan proteger sus datos confidenciales. La mayoría de las empresas pueden no tener una idea clara de cómo encontrar el firewall o firewalls adecuados para sus necesidades, cómo configurar este tipo de firewall o por qué pueden ser necesarios incluso para una herramienta común como el firewall.

¿Qué son los firewalls?

Un firewall es un tipo de herramienta de ciberseguridad utilizada para controlar el tráfico de red. Los firewalls pueden usarse para aislar nodos de red, fuentes internas o incluso programas especiales de fuentes de tráfico externas. El software, el hardware o la nube pueden ser firewalls, por lo que los firewalls de cada tipo tienen diferentes ventajas y desventajas. El objetivo principal de un cortafuegos es bloquear solicitudes de red maliciosas y paquetes de datos al tiempo que permite el tráfico legítimo. Sin embargo, la palabra 'firewall' es demasiado amplia para que la usen los compradores de seguridad informática. Existen muchos tipos diferentes de firewalls, cada uno de los cuales opera de diferentes maneras, tanto dentro como fuera de la nube, para proteger diferentes tipos de datos importantes.

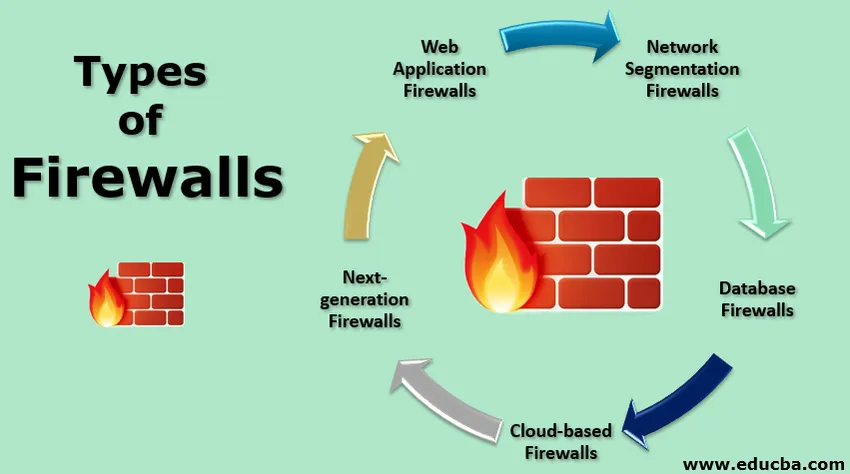

Los 5 tipos principales de firewall

Ahora veremos el tipo de Firewall:

1. Cortafuegos de aplicaciones web

Un firewall para la aplicación web suele ser un servidor proxy entre una aplicación en un servidor y los usuarios de una aplicación que accede a la aplicación desde fuera de la red corporativa. El servidor proxy toma datos de entrada y luego crea una conexión en nombre del cliente interno con la solicitud. Una ventaja importante de esta configuración es que la base de datos está protegida contra las comprobaciones de puertos, intentos de localizar el código del servidor de aplicaciones u otro comportamiento malicioso impulsado por los usuarios finales. Para filtrar las solicitudes maliciosas, el servidor proxy también analiza los datos para evitar que lleguen a la base de datos para aplicaciones web.

Nivel de protección: alto porque el servidor de aplicaciones web ofrece un búfer para usuarios no identificados y potencialmente maliciosos que de otro modo podrían tener acceso directo al servidor de aplicaciones web. Esto es importante porque muchas aplicaciones llevan datos secretos valiosos para los piratas informáticos que son particularmente atractivos en aplicaciones orientadas a la Web.

Debilidades y fortalezas: los firewalls de aplicaciones web son más simples, menos vulnerables y más fáciles de parchear que los servidores web. Esto significa que los hackers pueden considerar que las aplicaciones detrás del firewall son sustancialmente difíciles. Pero los firewalls proxy no admiten todas las aplicaciones fácilmente y pueden reducir el rendimiento de la aplicación segura para los usuarios finales.

2. Cortafuegos de segmentación de red

Un cortafuegos para la segmentación de la red (también podemos decir que cortafuegos internos de la red) se usa para administrar los flujos de tráfico de la red entre ubicaciones, áreas operativas, divisiones u otras unidades de negocios. Se aplica en los límites de subred. De esta manera, puede haber una violación de la red en un área y no en toda la red. También puede servir para proteger áreas de la red que garantiza, como bases de datos o unidades de investigación y desarrollo.

Para empresas muy grandes o empresas con perímetros de red que son difíciles de proteger, los firewalls de segmentación de red son los más útiles.

Nivel de protección: si bien un atacante puede ser incapaz de mover un firewall de segmentación de red de una parte de una red a otra, solo puede ralentizar el progreso de un atacante en la práctica si la interrupción inicial es rápida de identificar.

Fortalezas y debilidades: si un agresor logra el acceso a la red, puede ser significativamente más difícil para un firewall de segmentación de red acceder a información particularmente confidencial.

3. Cortafuegos de bases de datos

Como su nombre lo indica, los firewalls son un tipo de firewall para aplicaciones web diseñadas para proteger bases de datos. Por lo general, se instalan directamente en el servidor de la base de datos (o cerca de la entrada de la red, donde más de un servidor tiene varios servidores diseñados para protegerlos). Su objetivo es identificar y evitar ataques únicos al servidor, como scripts entre sitios, que pueden conducir a información confidencial en bases de datos a las que acceden los atacantes.

Nivel de protección : la pérdida de información confidencial suele ser costosa y costosa, en lo que respecta a la pérdida de credibilidad y la mala publicidad . Para este propósito, se necesitan todos los pasos apropiados para proteger las bases de datos y sus datos. Para la seguridad de estos datos almacenados, se agregó un firewall de red considerablemente .

Si mantiene datos valiosos o confidenciales de la base de datos, se recomienda encarecidamente que se use un firewall. Según Risk-Based Security, más de 4 mil millones de registros fueron robados cuatro veces más que en 2013 Cuando los piratas informáticos continúan atacando bases de datos de manera efectiva, esto significa que los registros son cada vez más importantes.

Fortalezas y debilidades: los cortafuegos del servidor pueden proporcionar una medida de seguridad efectiva y también pueden usarse para rastrear, revisar e informar el cumplimiento con fines regulatorios. Sin embargo, solo si se configuran y modifican correctamente y ofrecen poca protección contra ataques de día cero, serán efectivos.

4. Cortafuegos basados en la nube

Un firewall basado en la nube es una alternativa al firewall de un centro de datos corporativo, pero tiene el mismo objetivo: proteger una red, aplicación, base de datos u otros recursos de TI.

Nivel de protección: el profesional de seguridad que se especializa en la administración de firewall configura y administra un firewall en la nube como un servicio para que pueda ofrecer una excelente protección para los recursos que protege. También será altamente accesible con poco o ningún tiempo de inactividad programado o no planificado. Por lo general, se realiza con la configuración de los enrutadores de la empresa para desviar el tráfico al firewall de la nube cuando los usuarios móviles se conectan a él a través de una VPN o como un proxy.

Si bien se proporcionan firewalls de contenedor dedicados, un contenedor también se puede proteger a través de iptables que se ejecutan en el contenedor con firewalls de host.

Fortalezas y debilidades: la configuración de un firewall de contenedor es probablemente más fácil que un firewall host que opera en cada contenedor. Pero podría ser un desperdicio y difícil de justificar en función de los costos en entornos más pequeños.

5. Cortafuegos de próxima generación

Los firewalls de próxima generación se utilizan para proteger la red del tráfico de datos no deseado, pero son distintos de los firewalls convencionales. Además de su puerto, origen, dirección IP de destino y protocolo, los NGFW proporcionan visibilidad de software con visibilidad de pila completa al observar el contenido de cada paquete de datos. Le permite prohibir el uso de aplicaciones específicas como pares para aplicaciones de intercambio de archivos en capas de aplicaciones y limitar aplicaciones como permitir que Skype se use para llamadas de voz a través de IP, pero no para compartir archivos, mediante el uso de un firewall de capa de aplicación.

Un NGFW proporciona una mejor cobertura de firewall de red que un firewall convencional, dejando los costos y los problemas de rendimiento por un lado. Además, muchos NGFW ofrecen otra funcionalidad, como la detección de intrusiones, el escaneo de malware y la inspección de software SSL . Esto puede ser útil para organizaciones con estas aplicaciones que aún no tienen soluciones puntuales, pero también pueden conducir a una disminución significativa en la capacidad de rendimiento de datos del NGFW cuando está deshabilitado.

Fortalezas y debilidades: NGFW tiene mucho más control de datos, lo que permite a NGFW abordar una gama más amplia de amenazas potenciales y no puede acceder a la red corporativa. Sin embargo, los NGFW cuestan más que los firewalls tradicionales, lo que puede causar problemas de rendimiento de la red porque realizan una inspección de paquetes en lugar de solo filtros de paquetes.

Protección de nivel: bastante alta porque proporcionan un alto grado de control granular. Dichas tareas pueden ser necesarias para cumplir con PCI e HIPAA.

Gestión Unificada de Amenazas

Los dispositivos UTM unificados brindan a las pequeñas y medianas empresas una solución de seguridad casi completa como una sola caja que se conecta a la red. Las características típicas de UTM incluyen los firewalls estándar, un sistema de detección de intrusos (que incluye verificar el tráfico entrante, el correo electrónico en busca de virus y malware, listas negras) y una lista negra de direcciones web para evitar que los trabajadores accedan a sitios web identificados como el phishing. Las funciones de firewall de aplicaciones web y firewall de próxima generación (NGFW) también cuentan con puertas de enlace web seguras (a veces).

Fortalezas y debilidades: los UTM tienen una atracción clave: una sola compra cubre todos los requisitos de seguridad y puede controlar y configurar todas las características de seguridad a través de una única consola de administración. La mayoría de los UTM ofrecen niveles de seguridad básicos al precio de compra original, y los productos de seguridad adicionales (como IPS) pueden estar disponibles con una tarifa de licencia opcional. El principal inconveniente es que los UTM no pueden ofrecer el mismo nivel de seguridad que una combinación de productos más complejos, pero puede ser académico porque a menudo hay una opción entre UTM y ninguna solución de seguridad.

Los UTM son adecuados para empresas más pequeñas que no tienen personal de seguridad dedicado y carecen de la experiencia necesaria para configurar soluciones puntuales.

Nivel de protección: algunos UTM funcionan bien para asegurar una red, pero las mejores soluciones pueden ofrecer una mejor protección para cada característica de seguridad.

Conclusión

Entonces, en este artículo, hemos visto diferentes tipos de firewalls con sus fortalezas y debilidades. Independientemente del tipo de firewall que seleccione, tenga en cuenta que un firewall defectuoso puede ser peor que un firewall, de alguna manera, porque ofrece una impresión de seguridad peligrosa y ofrece pocos o ningún firewall. Espero que encuentre útil este artículo al elegir el firewall apropiado para su sistema.

Artículos recomendados

Esta es una guía de Tipos de cortafuegos. Aquí discutimos los 5 tipos principales, tales como aplicaciones web, segmentación de red, bases de datos, firewalls basados en la nube y de próxima generación con sus fortalezas y debilidades. También puede consultar los siguientes artículos para obtener más información:

- Los 9 tipos principales de ciberseguridad

- Introducción a las tecnologías de seguridad

- ¿Qué es un ataque de phishing?

- ¿Qué es la seguridad de red? El | Ventajas

- Dispositivos de firewall

- ¿Qué es el enrutador?

- Habilidades para convertirse en un desarrollador web completo